Windows evtx 日志文件分析

又是玄机靶场的日志分析题目,这次是windows的evtx的日志

evtx不同于linux的日志,他是微软的专有格式,在虚拟机中双击后是以事件查看器的形式打开的

windows 的日志分析主要围绕着事件ID展开

| 4624 | 失败登入 |

|---|---|

| 4625 | 成功登入 |

| 4634/4647 | 成功注销 |

| 4648 | 凭证登入 |

| 4672 | 超级用户登入 |

| 4720 | 用户创建 |

| 7036 | 服务状态更改 |

| 4663 | 安全审计事件(文件) |

| 1074 | 用户或进程主导关机 |

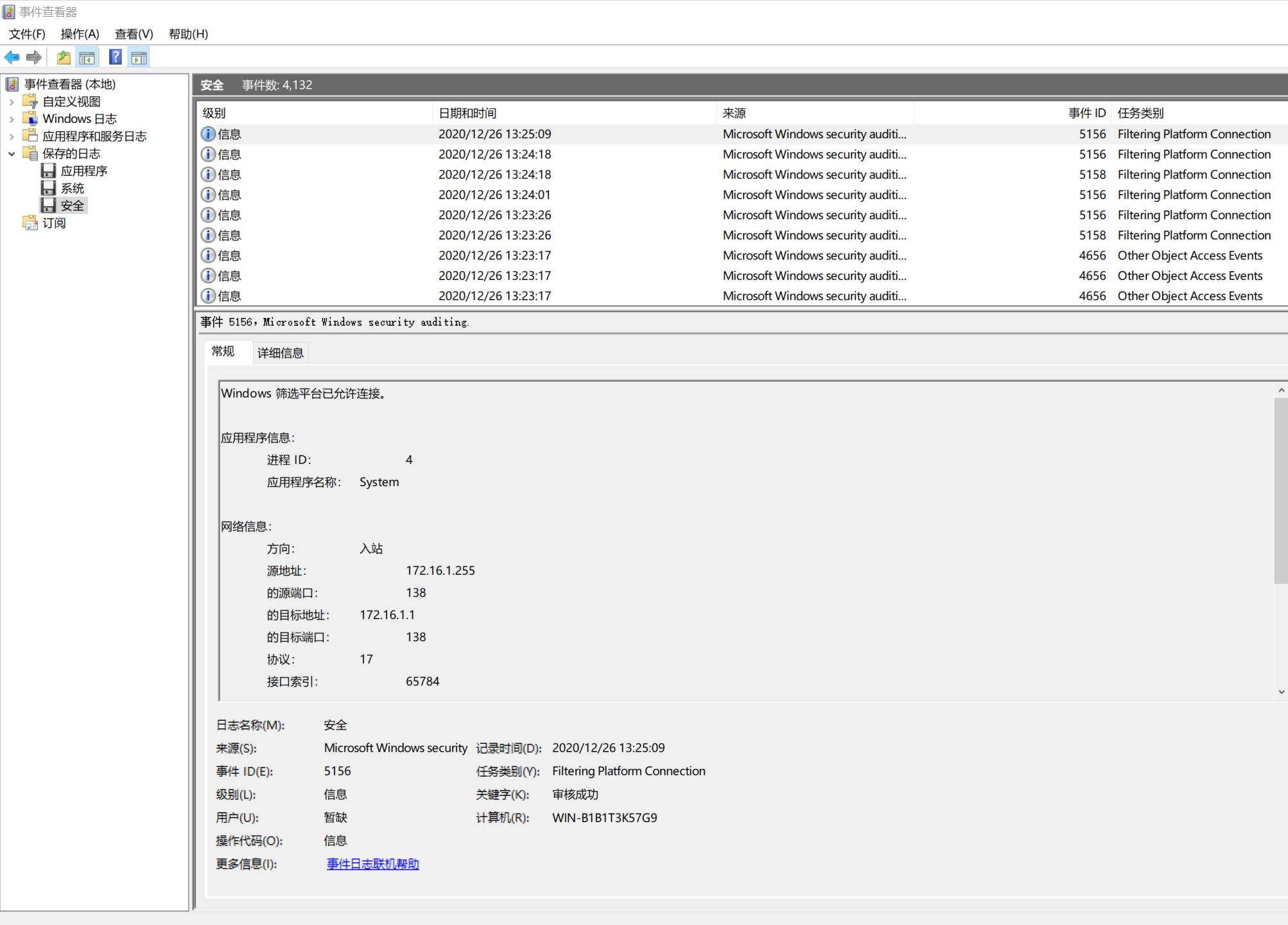

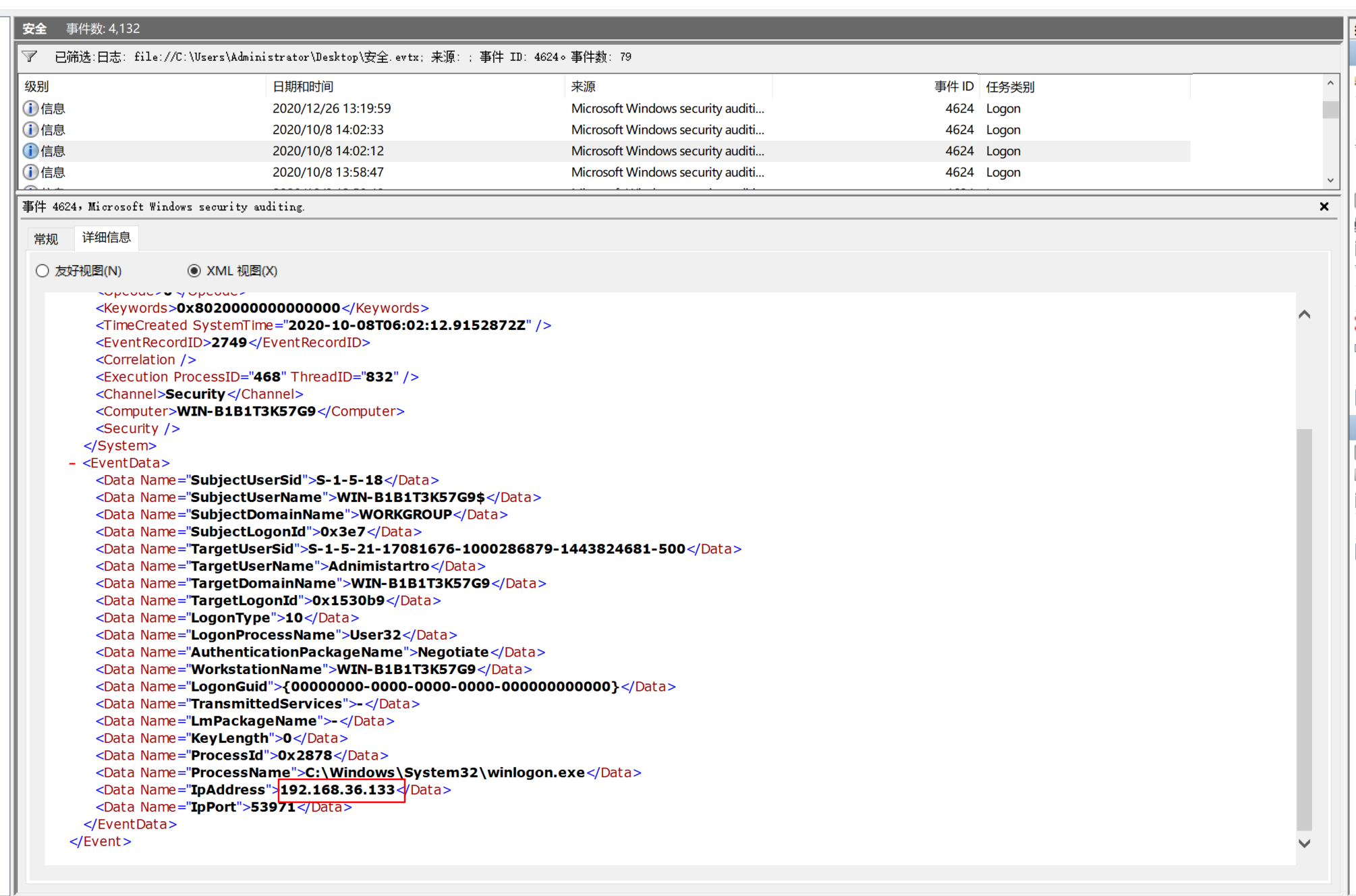

黑客的ip

查询入侵ip第一个想到的就是非法登入或者是爆破,也就是查询4624与4625

在登入失败的id中到到ip

flag{192.168.36.133}

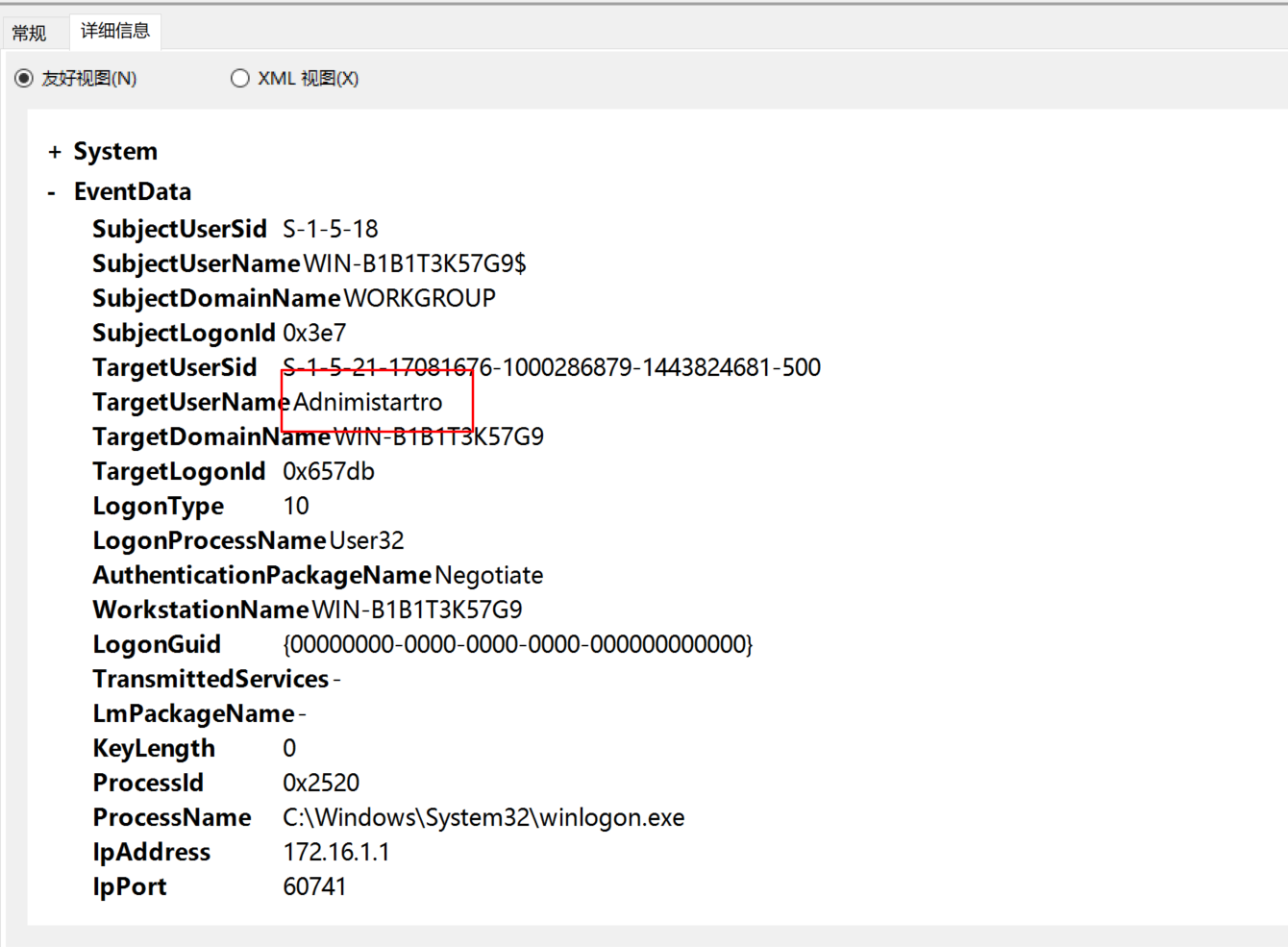

黑客成功登录系统后修改了登录用户的用户名

翻日志可以看到一个奇怪的用户名

猜测登入Administer修改了用户名

flag{Administro}

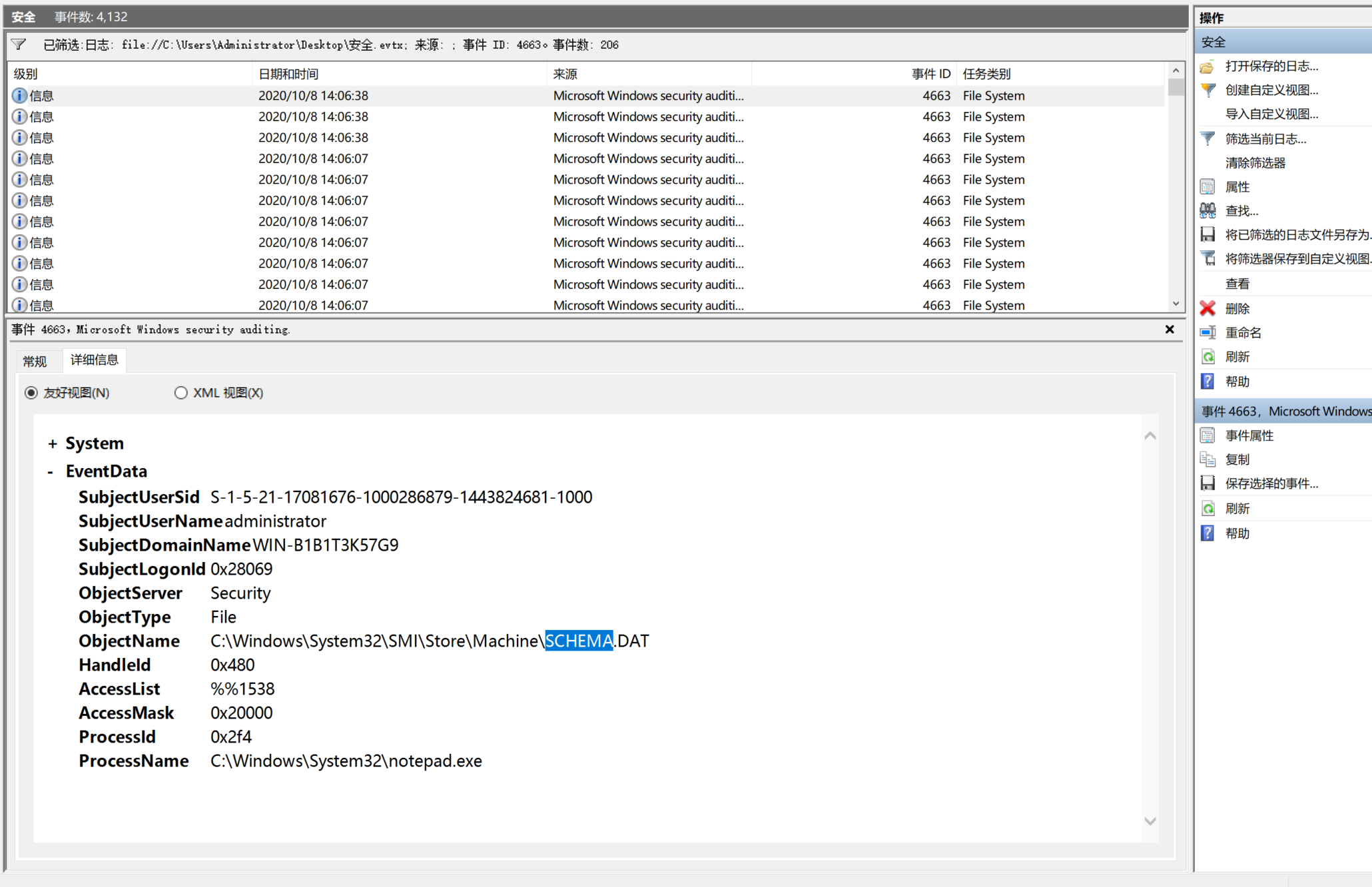

黑客成功登录系统后成功访问了一个关键位置的文件

过滤4663这个代表了一个安全审计事件,通常记录了某个进程对某个文件的访问

过滤第一个就是文件,尝试正确

flag{SCHEMA}

黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交

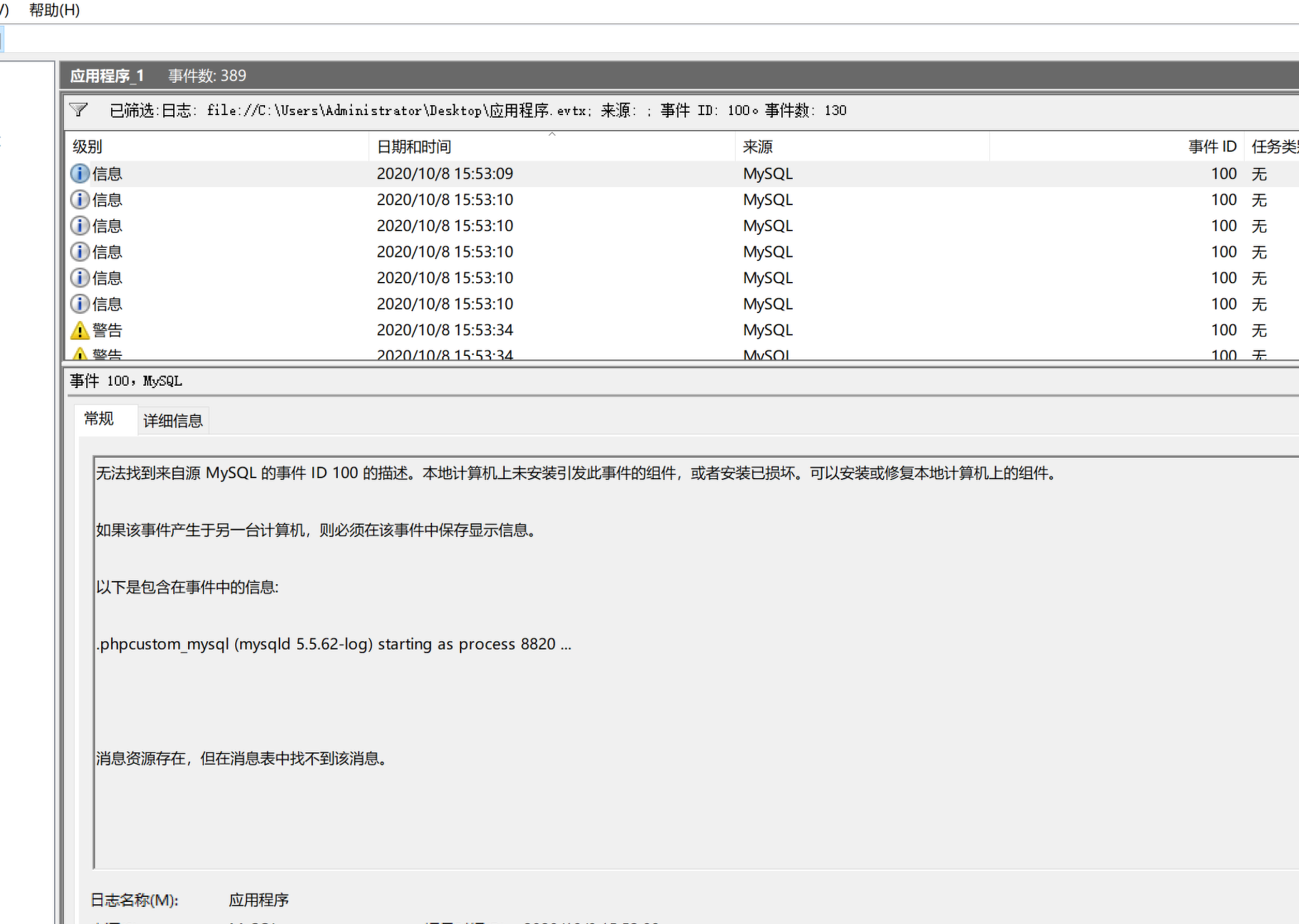

切换到应用程序的日志文件,可以看到mysql的事件id是100,过滤100;当mysql启动时会出现

.phpcustom_mysql (mysqld 5.5.62-log) starting as process 1052 ...

这样的字样,f3过滤上面这一段,找到最后,这里有个问题,如果按照时间排序并不是最后一个是最后一次,而是10/8号的是最后一次

flag{8820}

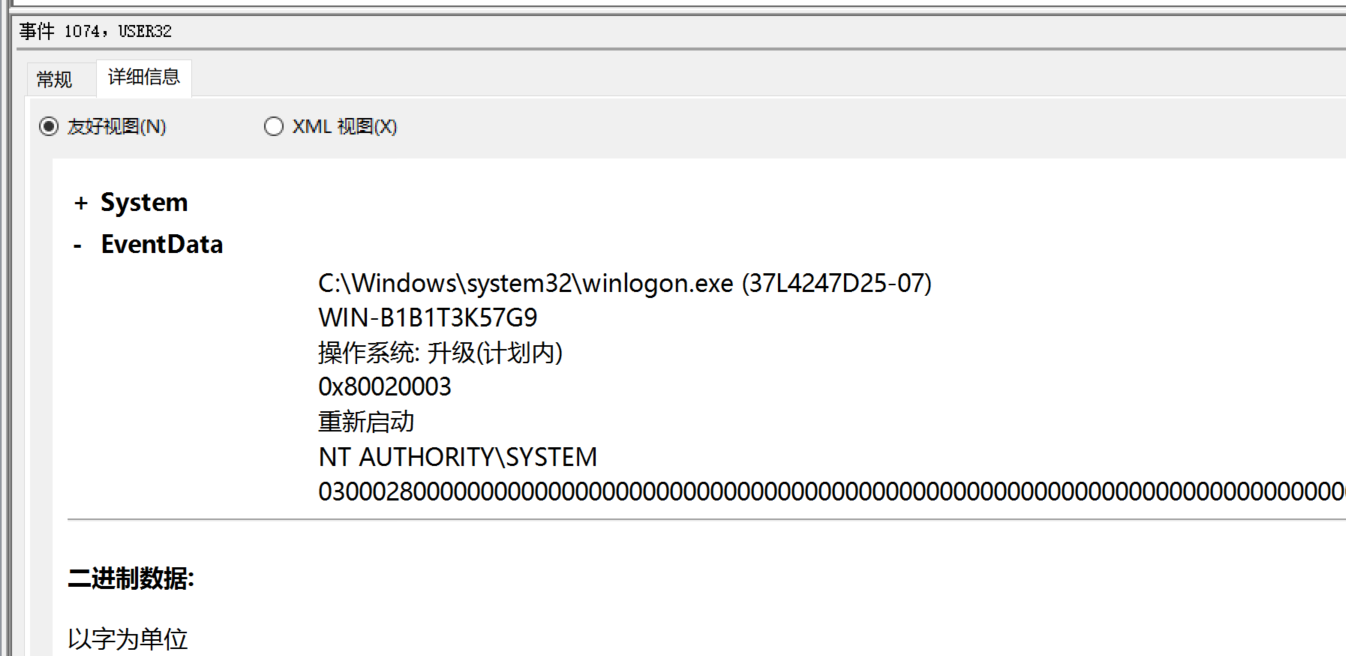

黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作

没有查到重启的id,应该就是沿用关机那就过滤1074

确实能查询到,那就可以过滤Adnimistartro来查询其主导的重启事件,一共是两次重启,但是不对,在修改用户名的时候也需要进行一次重启这次也要算上也就是三次

flag{3}