闽盾杯 复现 部分

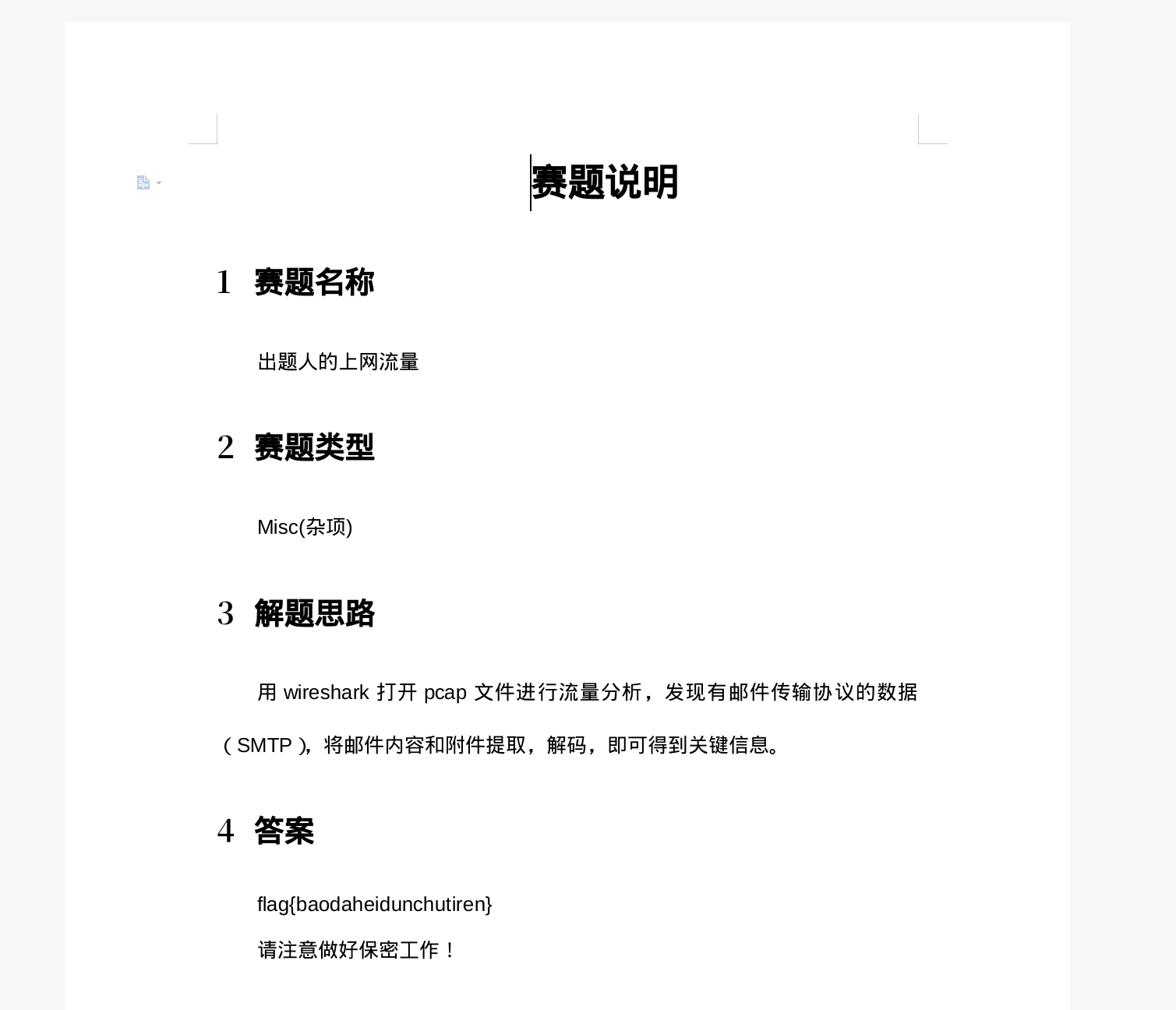

logo隐写

zstag使用,很惭愧之前完全没接触过此类工具

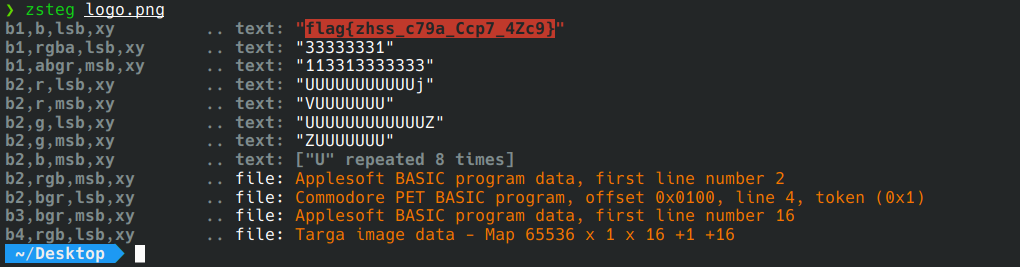

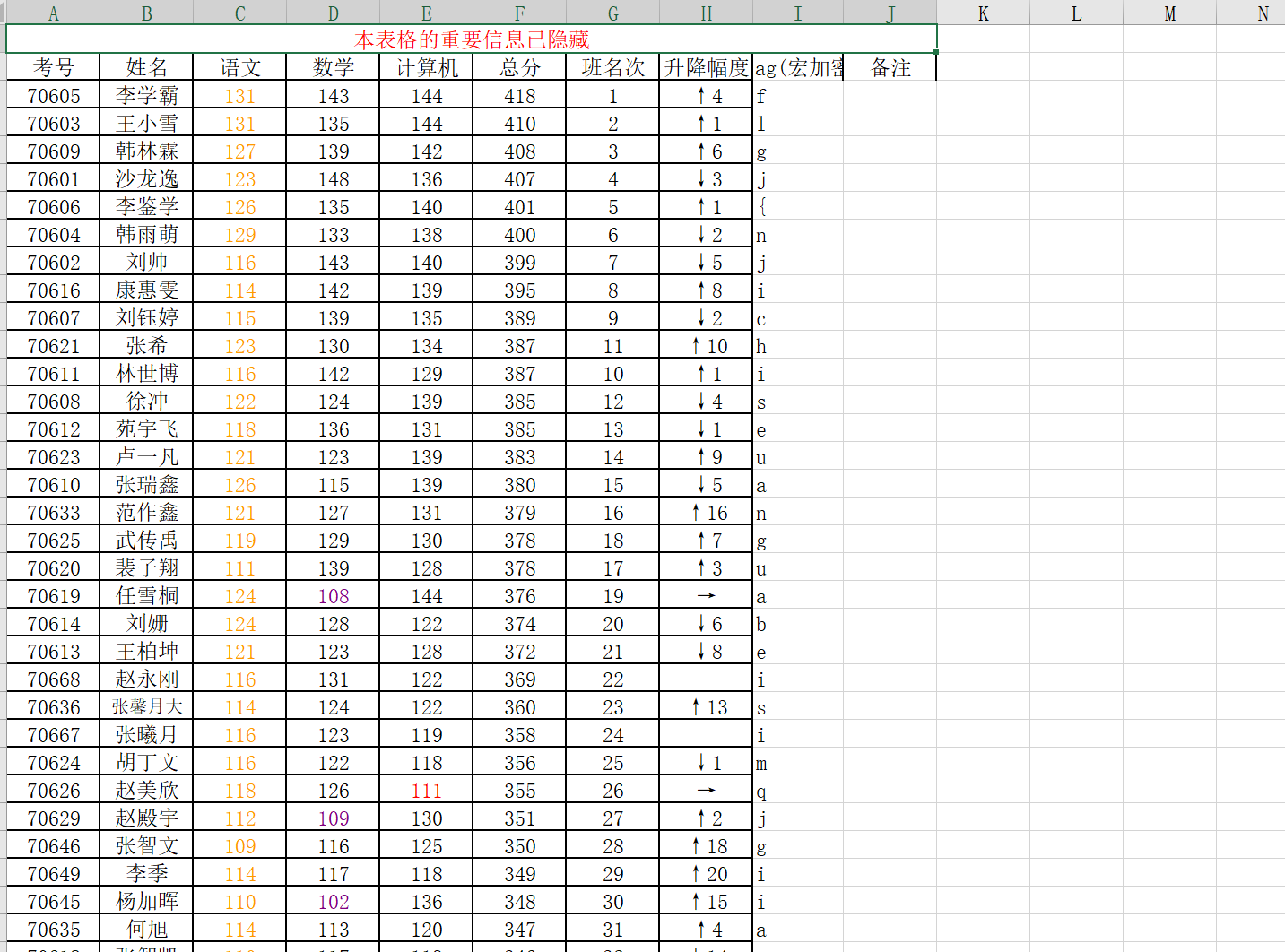

excel隐写

execl表格,考的是vba宏的使用

点击查看宏

可以看到一个加密和一个解密,点击解密

就可以看到flag,但很明显是乱的,经过测试对计算机分数进行降序排列即可拿到正确的flag

flag{jisuanjichengjijuedingbisaipaiming}

变个样就不认识我了?

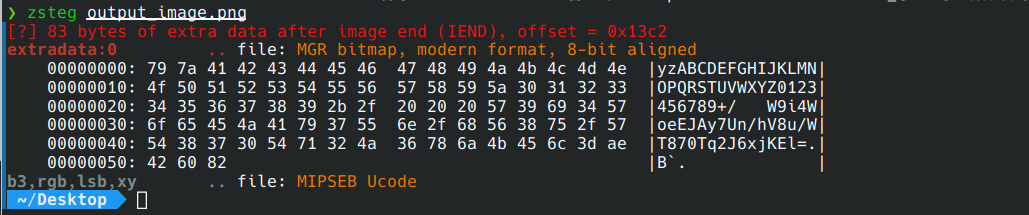

也是个图片隐写,使用zsteg读取可以看到类似base64的信息

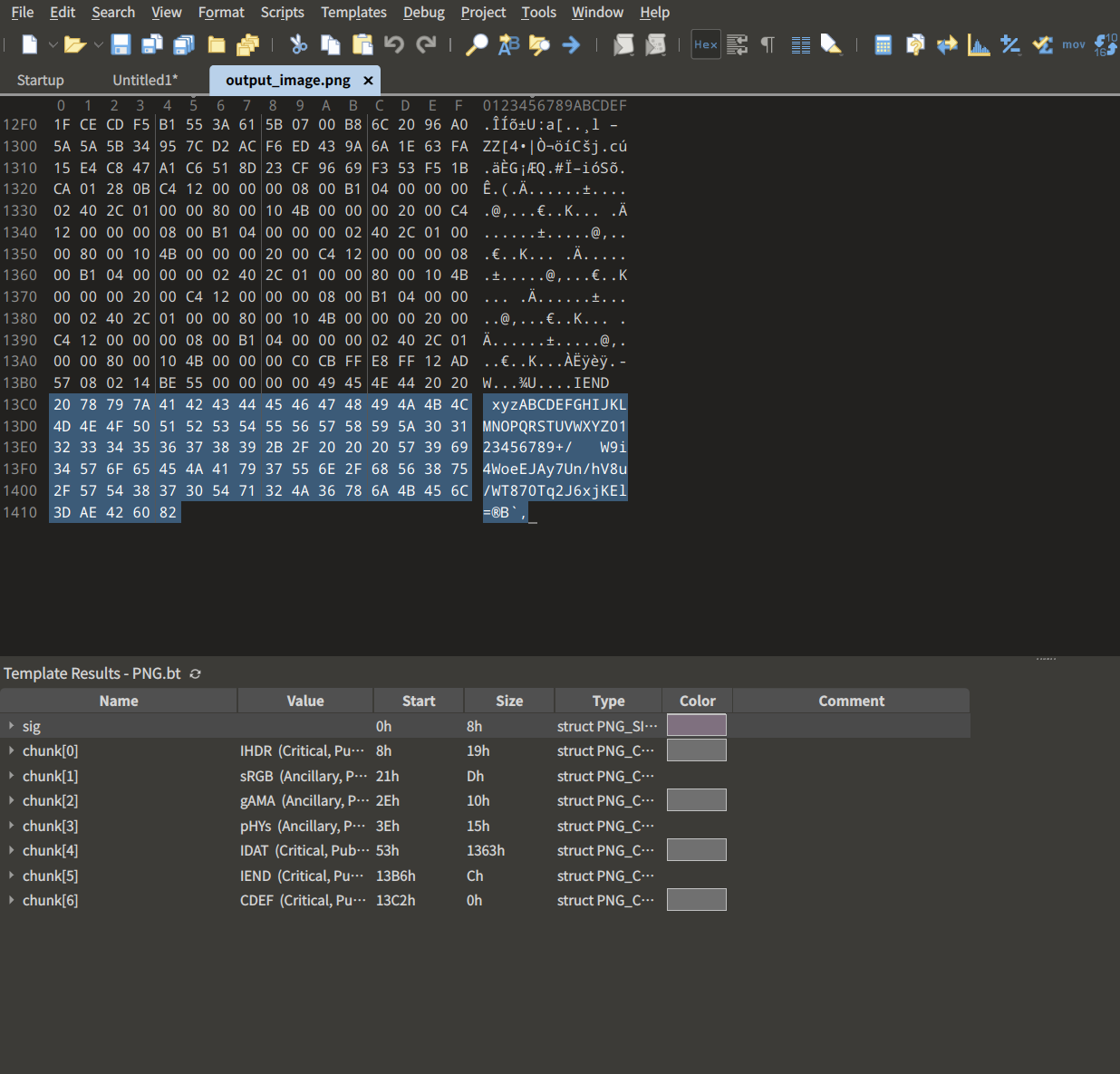

他的意思应该是存在冗余数据,那就不用他了,直接010查看

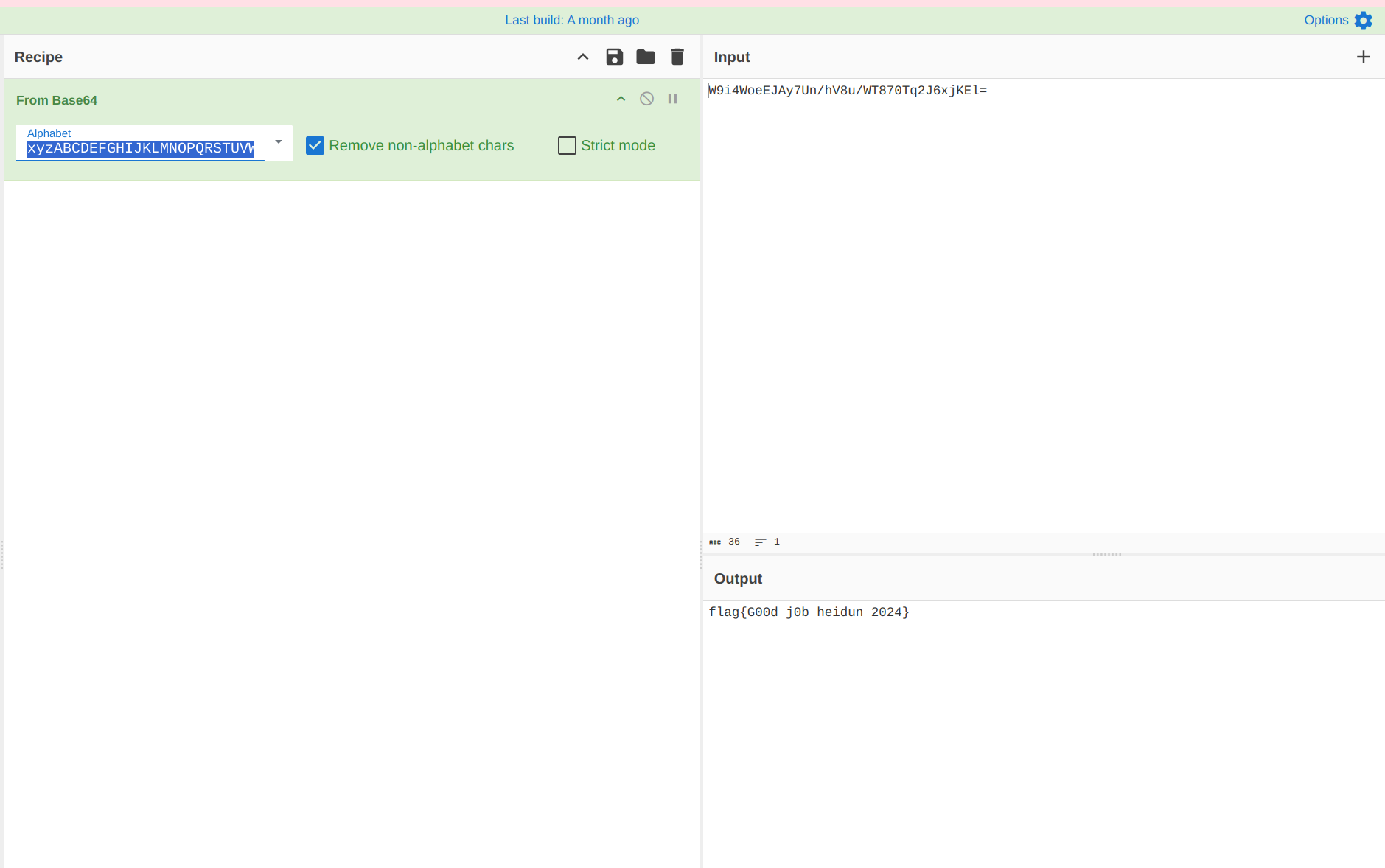

猜测上方应该是base表下方应该是编码后的数据,使用万能解码试试

W9i4WoeEJAy7Un/hV8u/WT870Tq2J6xjKEl=

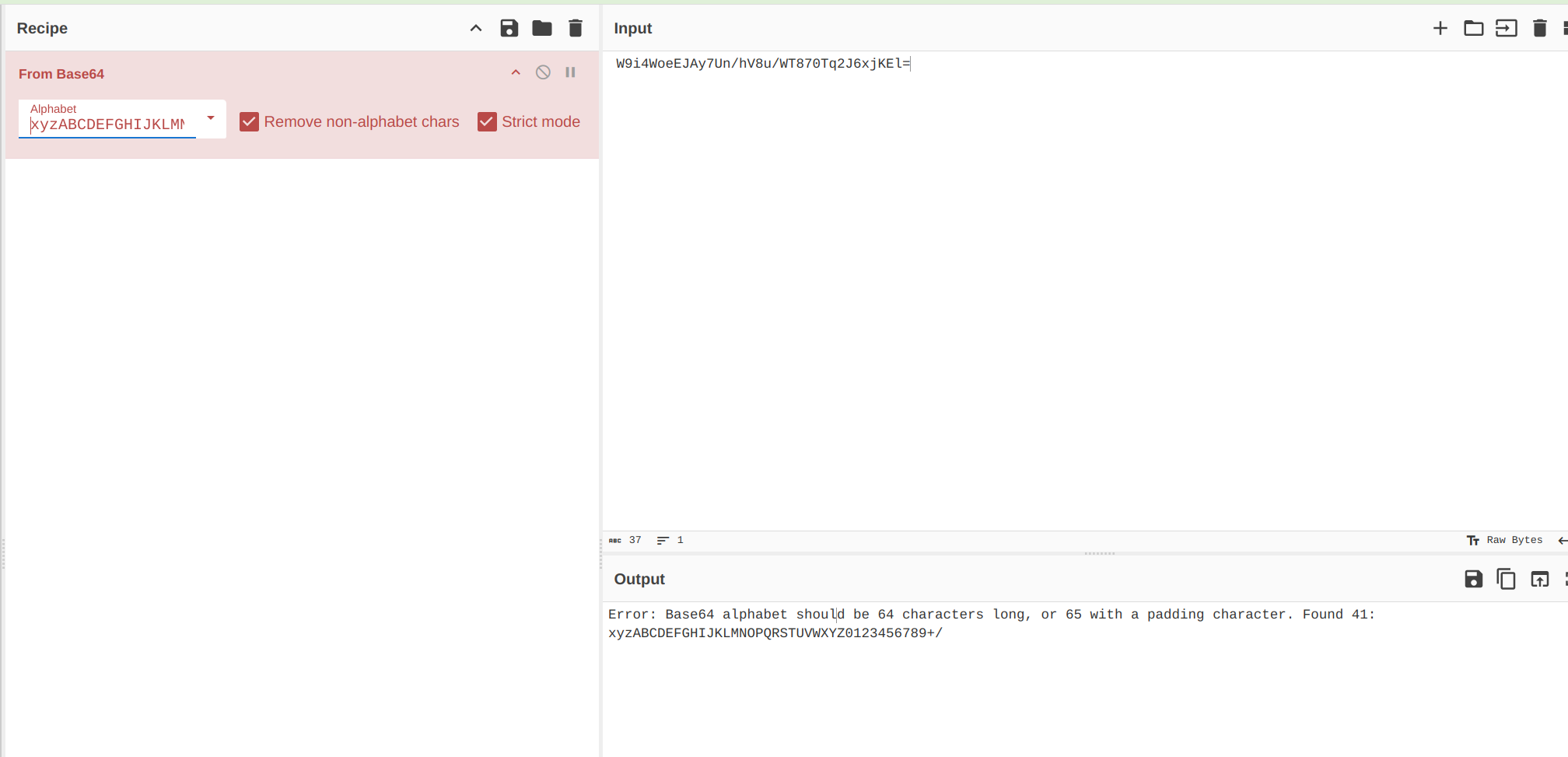

不行,根据提示是base表出现了问题,base标准表结构应该是ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/=

- A-Za-z0-9+/=

我们拿到的内容是xyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789+/所以可以大胆猜测其内容为他为正常base表字母字符的颠倒结构即abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789+/=

卡住了

问过大佬后得知,并非补全而是跟在后面

xyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789+/abcdefghijklmnopqrstuvw

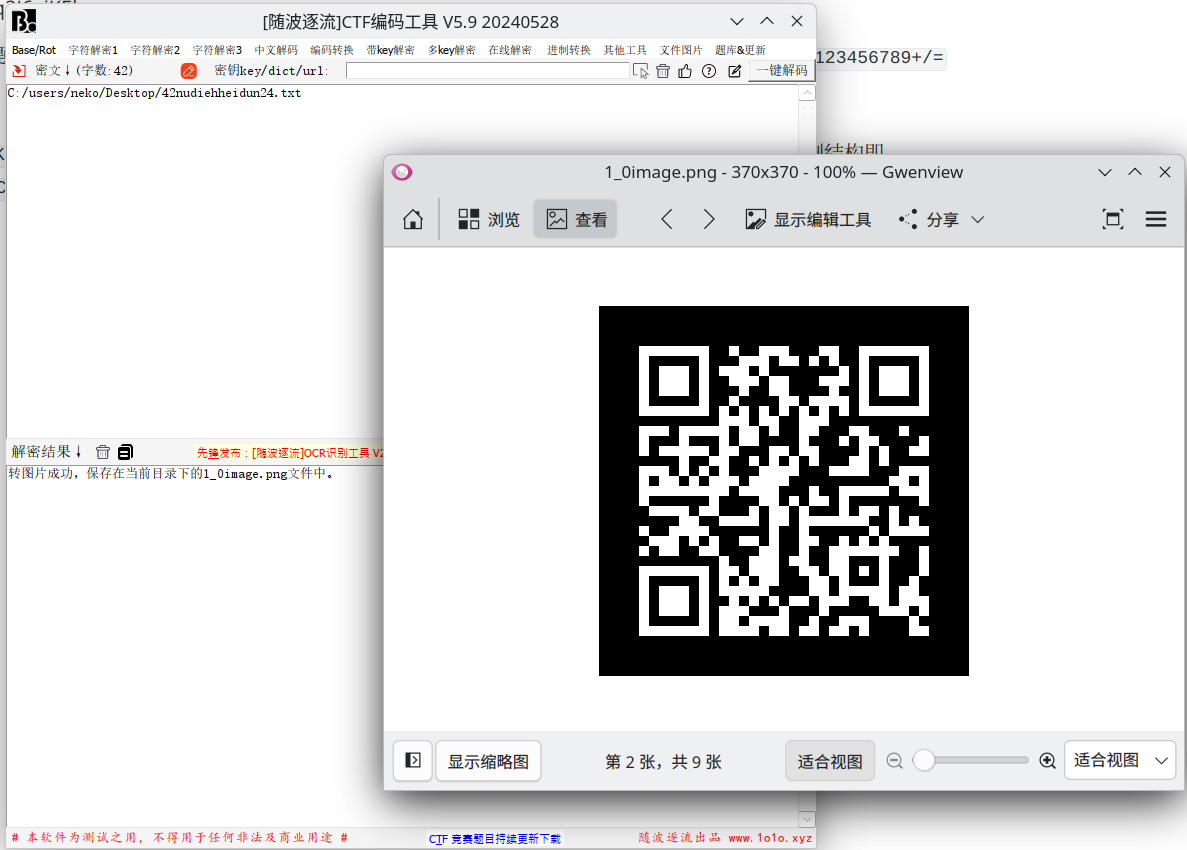

我不是二维码

拿到信息,随波逐流梭哈

这题的使用的是AES加密,在做题的时候一直以为的base64的换表,密钥和偏移都为文件名42nudiehheidun24

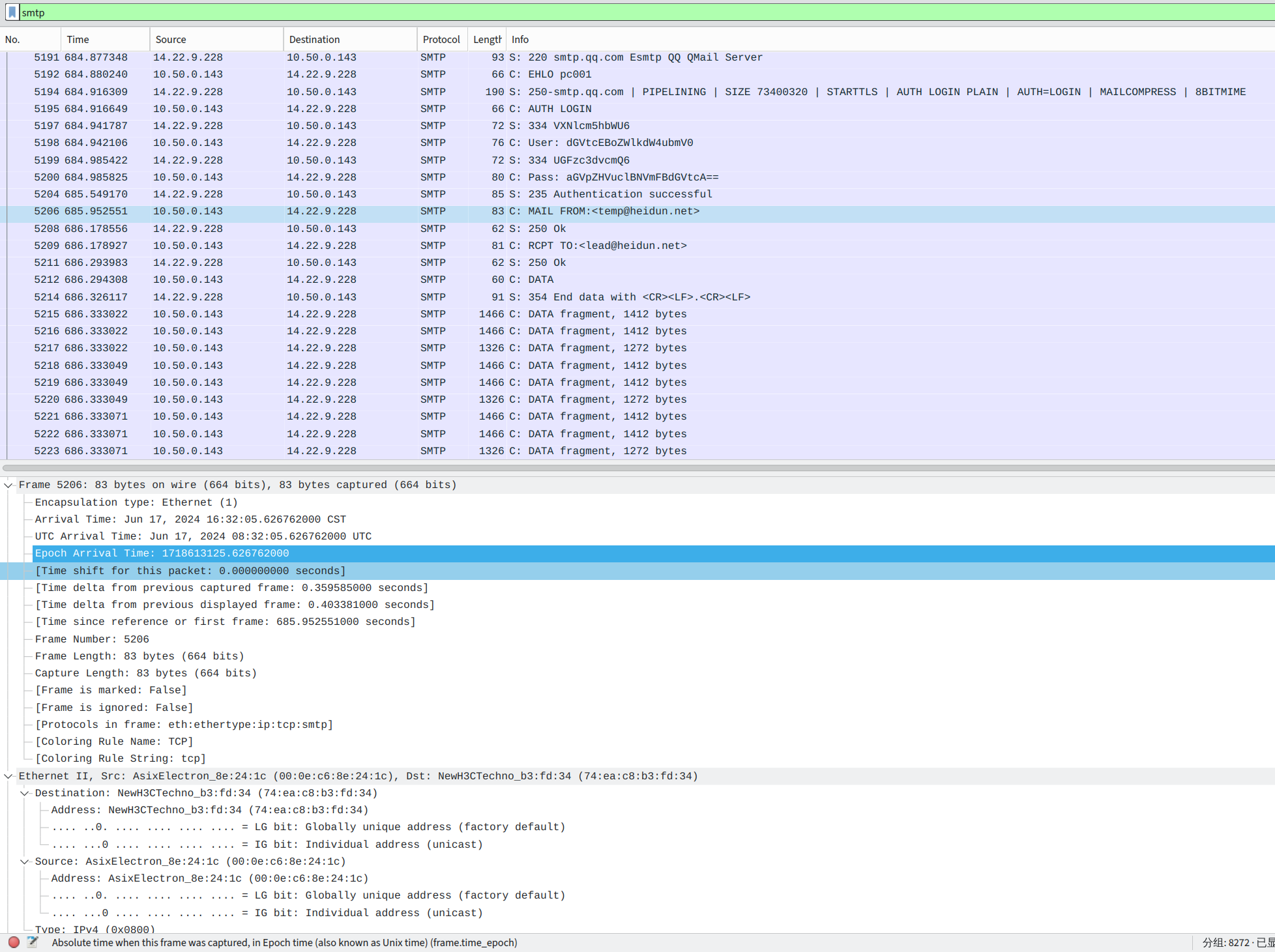

出题人的上网流量

拿到这道题目的时候第一反应的http,webshell的流量分析做多了有点路径依赖了,这不该,再看看可以看到一些smtp

过滤smtp

很明显的qqmali流量

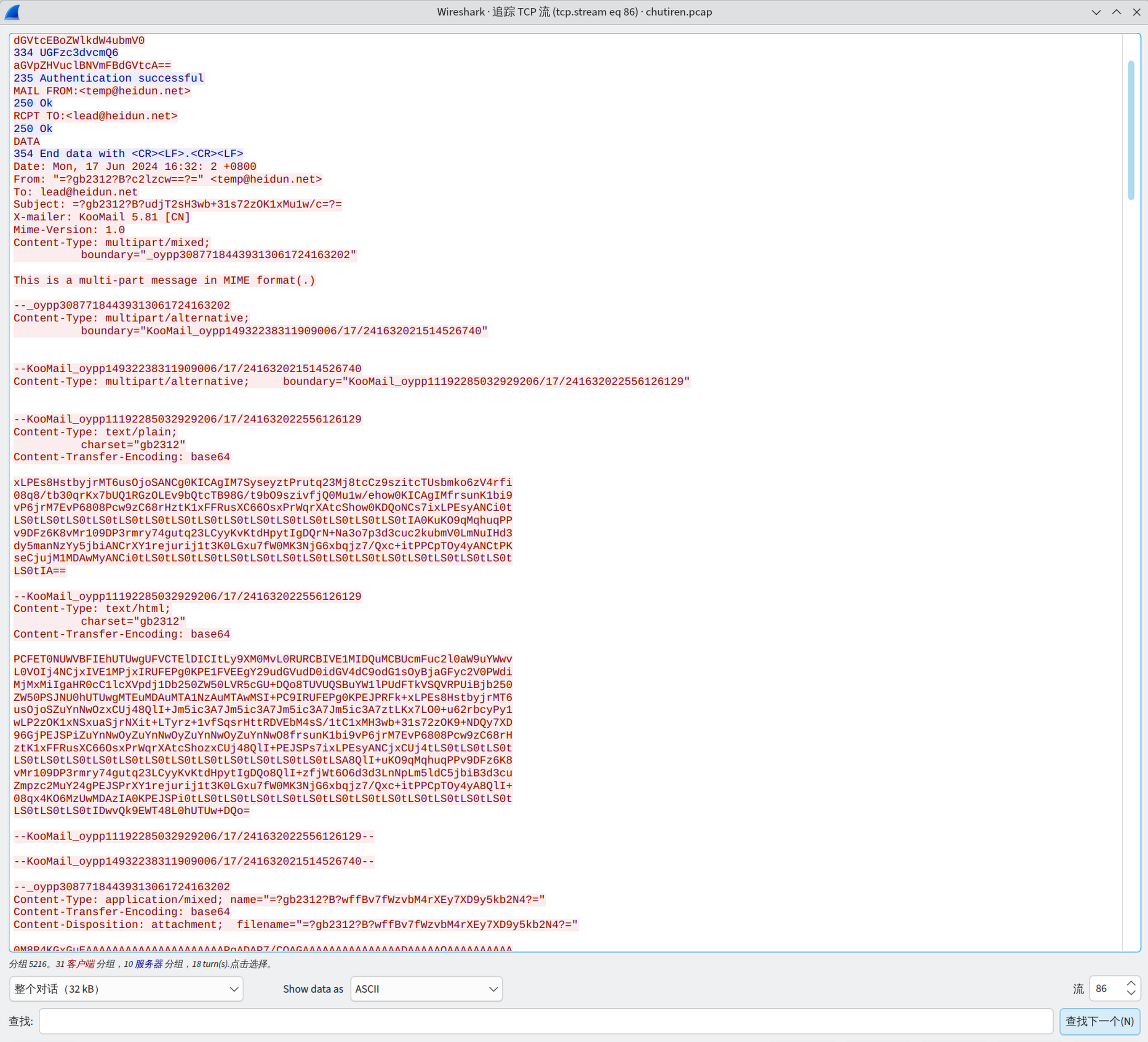

追踪tcp流

导出为eml后缀文件后用能解析邮件格式的软件打开即可看到doc文件

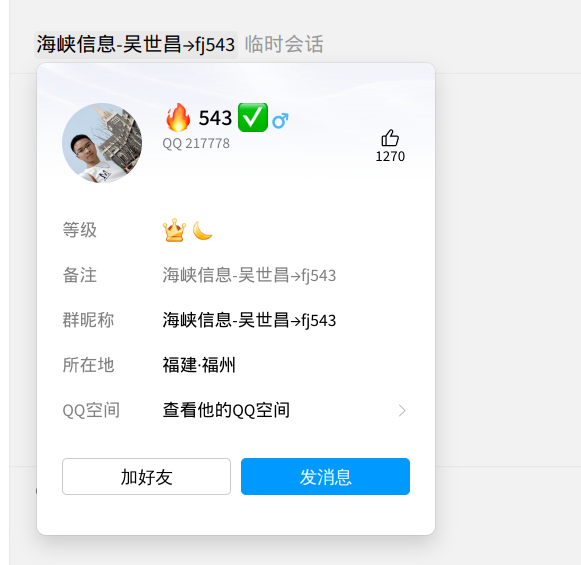

另存为附件,发现密码,根据提示接收人是吴的qq在闽盾qq群查找

获得密码

217778